Bitrise用のADFSSSOの設定

Microsoft Active Directoryフェデレーションサービスを使用して、BitriseワークスペースにSAMLSSOを追加します。

このガイドでは、を使用してSAMLSSOを設定する手順を説明します。 Microsoft ActiveDirectoryフェデレーションサービス (AD FS)。

SAMLSSOの制限

SAML SSOは、 paid plans。

SAML SSO機能は上記のプランに関連付けられているため、ダウングレードする場合は、この機能が失われます。ワークスペースのすべてのメンバーにダウングレードに関する電子メールが送信されます。ワークスペースでSAMLSSOを再度使用する場合は、2週間以内に再アップグレードしてください。

SAML SSOをワークスペースに接続する前に:

-

SAML SSO構成プロセス中に、ADFS管理者が手元にいることを確認してください。

-

ワークスペースの所有者のみがビットライズワークスペースにSAMLSSOを設定できることに注意してください。

-

Bitriseのアカウントには、 VelocityまたはEnterpriseプラン。

このチュートリアルでは、BitriseとAD FSの間を行き来するため、このプロセス中に両方のツールを使用できるようにすることをお勧めします。

ADFSでSAMLSSOを構成するには、次のことを行う必要があります。

IDプロバイダーのサインオンURLを追加する

-

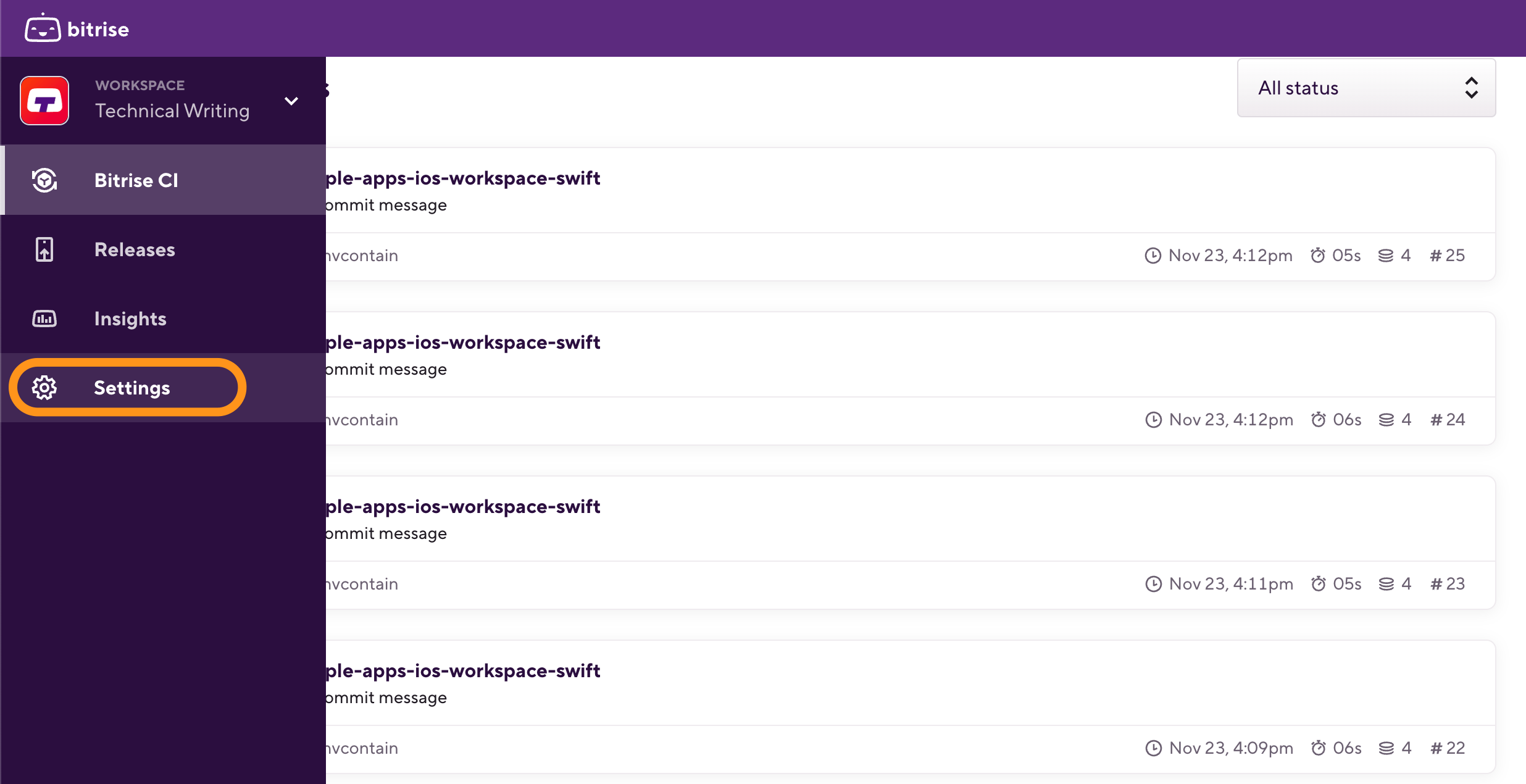

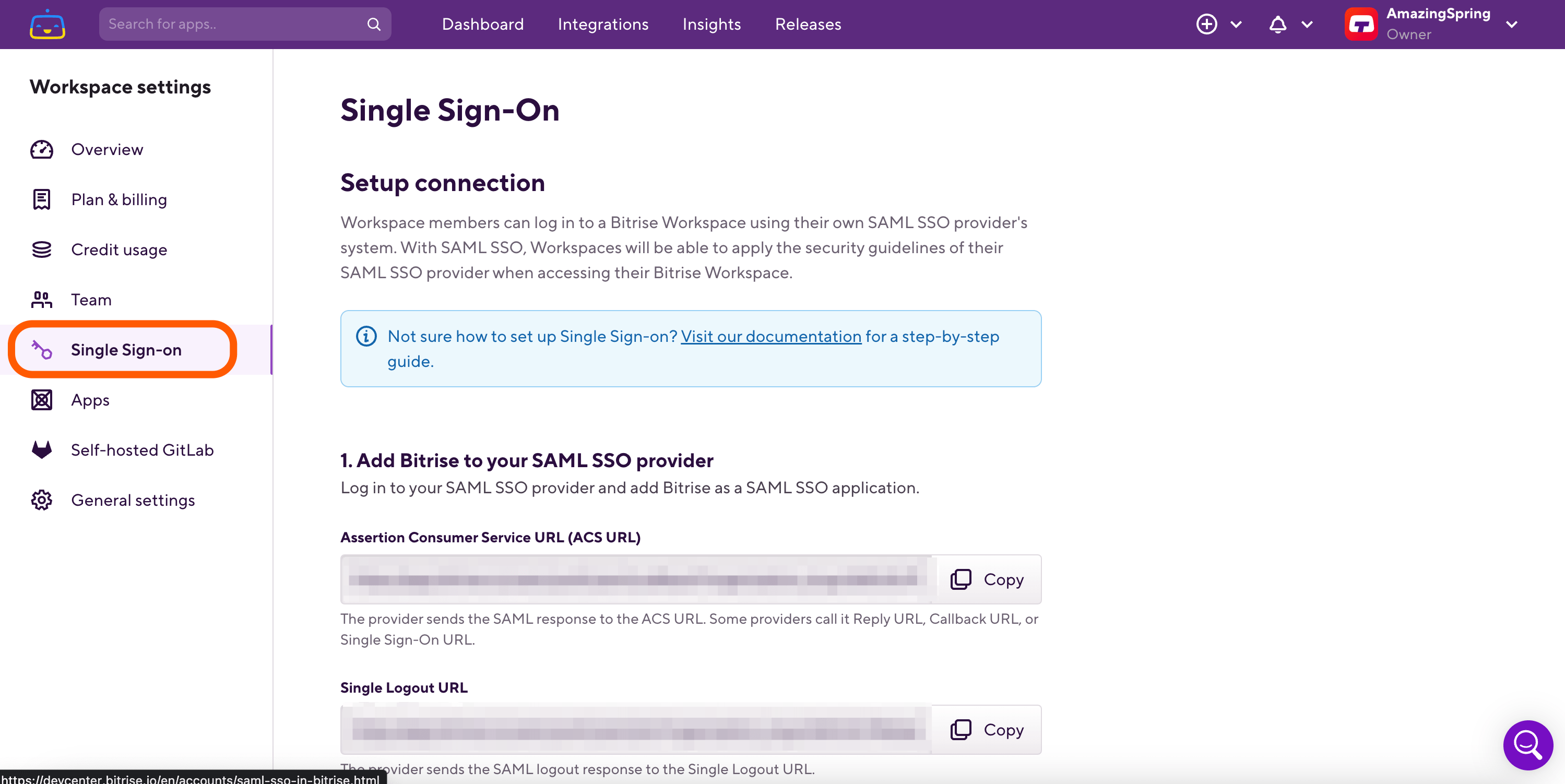

Bitrise にログインし、左側のナビゲーション バーにマウスを置きます。

-

適切なワークスペースが選択されていることを確認してください。 ワークスペース メニュー。

-

選択する 設定。

-

に移動します シングル・サインオン タブ。

-

追加します IDプロバイダーのサインオンURL ADFSから SAML SSOプロバイダーシングルサインオンURL(SSO URL) 分野。

たとえば、有効な値は次のとおりです。

https://<AD FS URL>.com/adfs/ls。

ADFS証明書のエクスポート

-

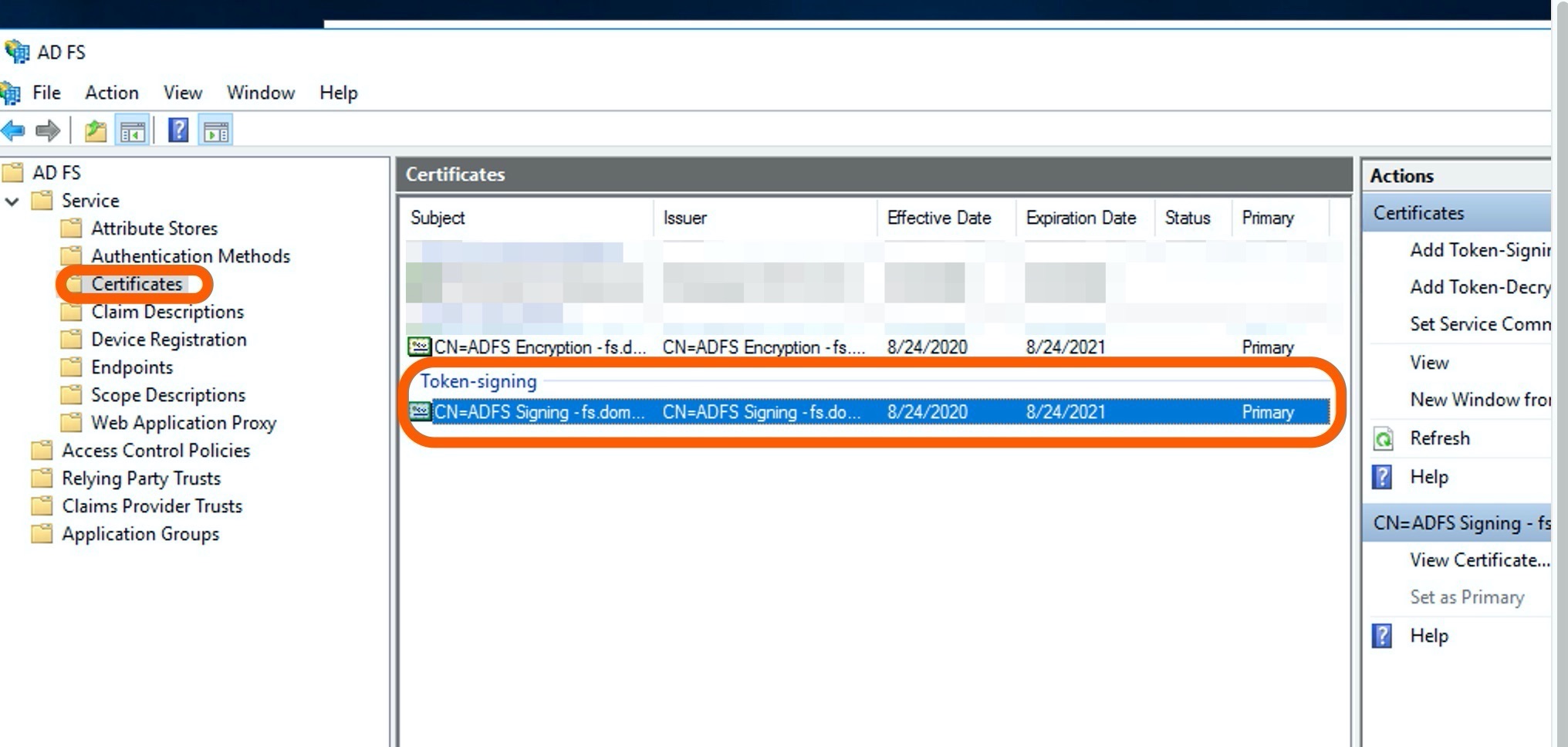

ADFSによって生成された証明書をに追加する必要があります SAMLSSOプロバイダー証明書 のフィールド シングル・サインオン Bitriseのページ。 AD FSで証明書を既に作成している場合は、ADFSサーバーからPEM形式で証明書をエクスポートできます。まだ作成していない場合は、次の手順に従ってください。 ADFSのTSおよびTD証明書を取得して構成する。

-

の サーバーマネージャー、 クリック ツール、を選択します ADFS管理。

-

を選択 証明書 左側のメニューペインのフォルダ。

-

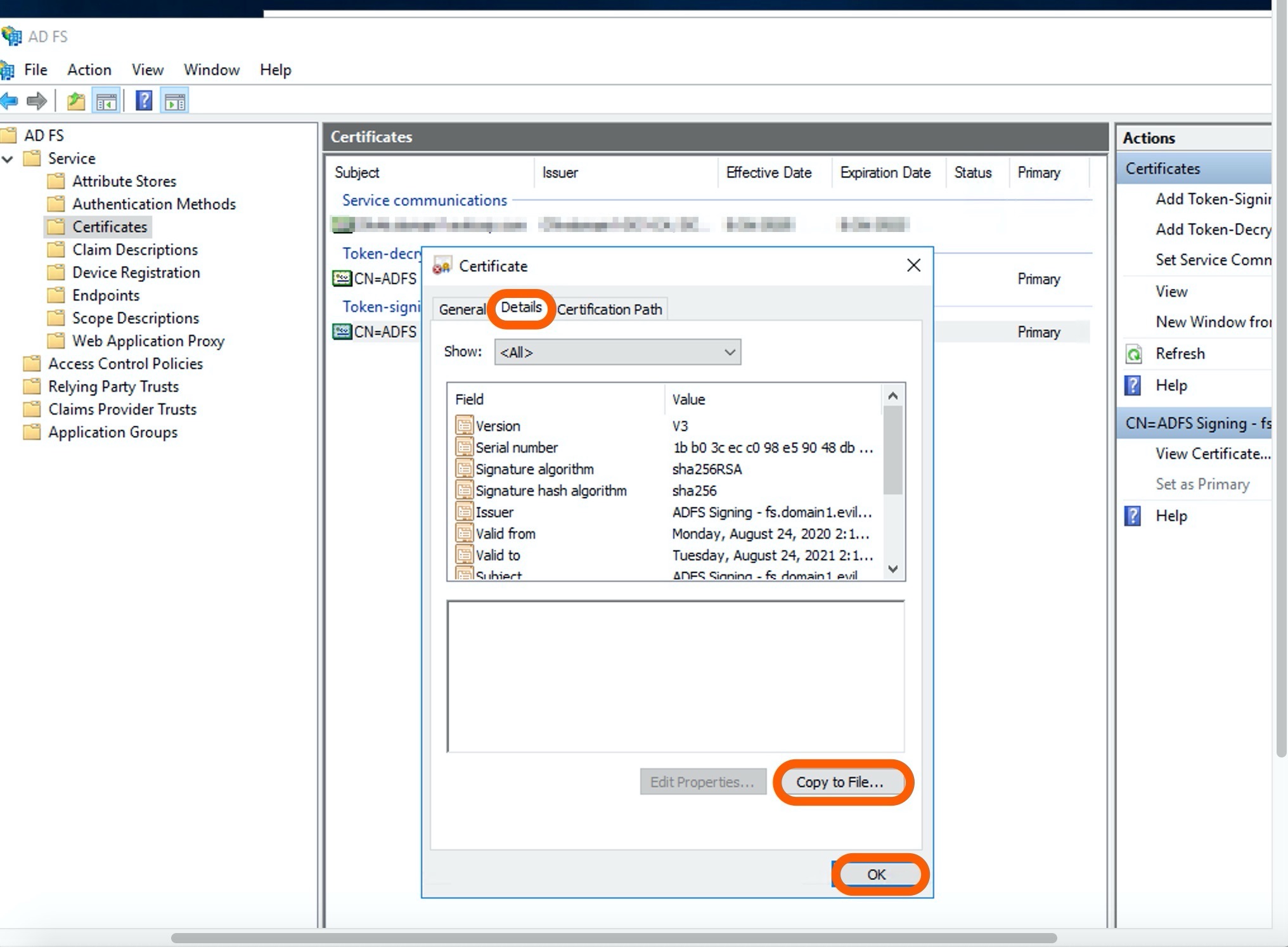

下の証明書をクリックします トークン署名。これにより、 証明書 窓。

-

クリック 詳細 のタブ 証明書 ページ。

-

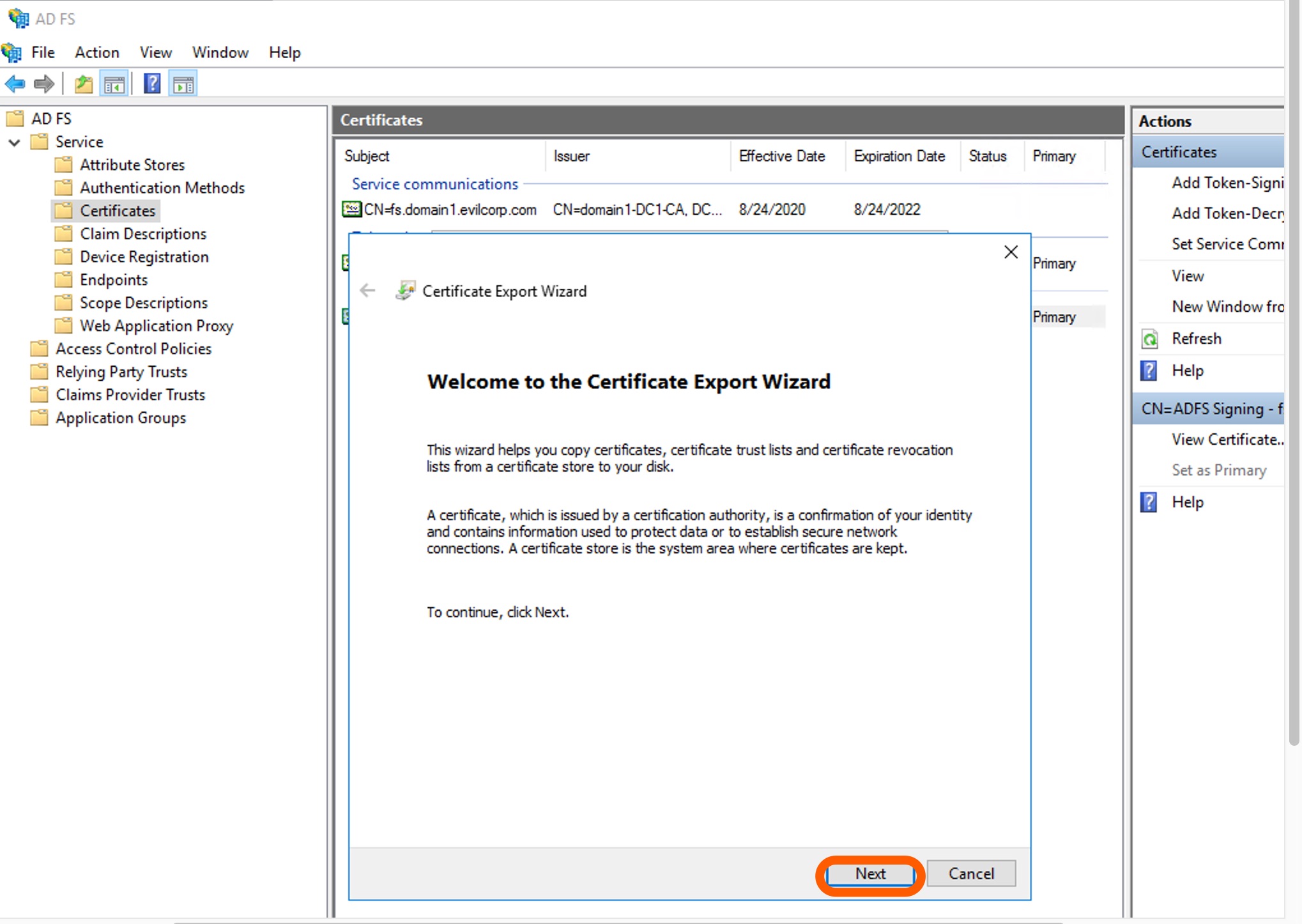

打つ 次 に 証明書のエクスポートウィザード 窓。

-

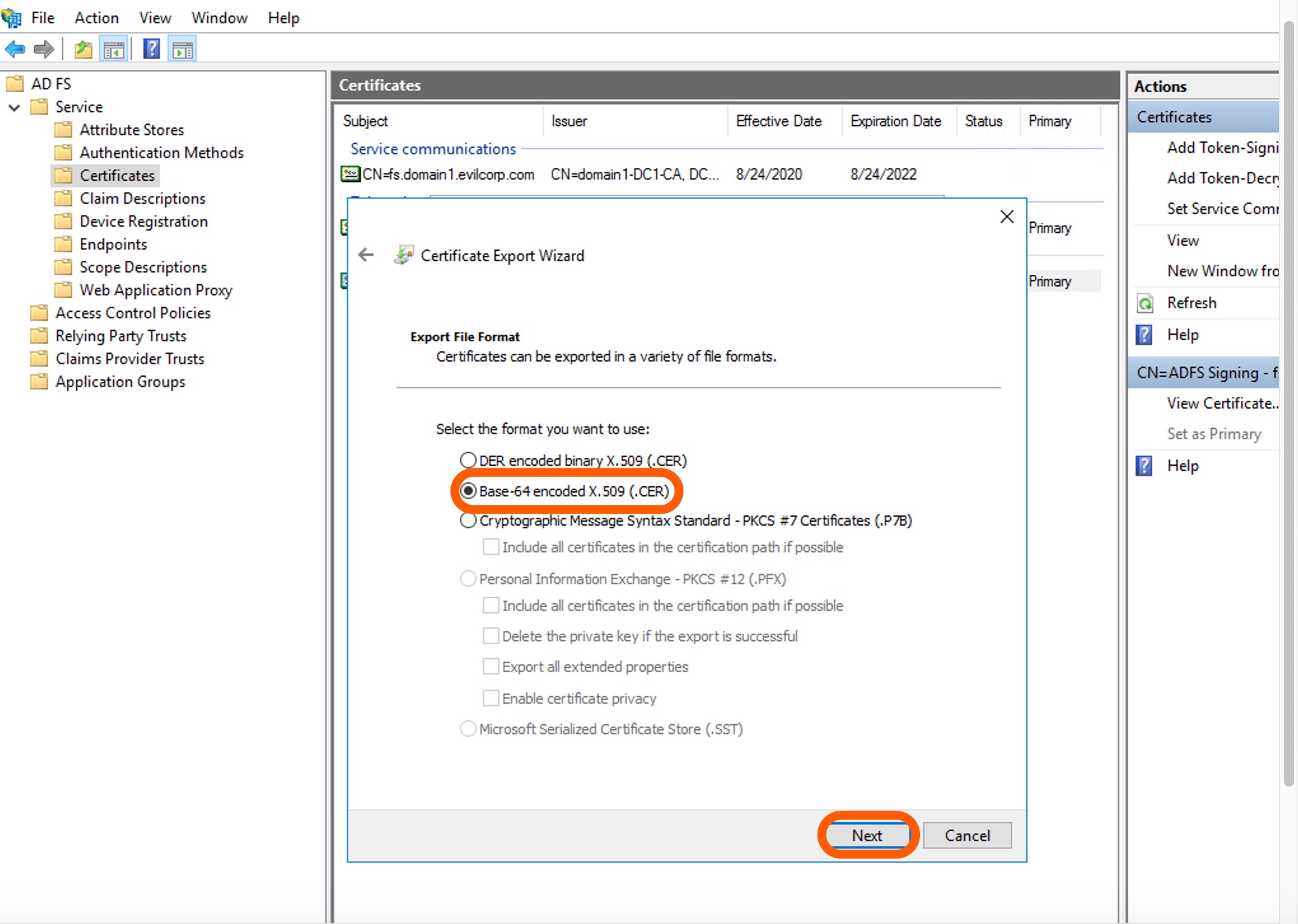

を選択 Base-64でエンコードされたX.509(.CER) エクスポートファイル形式。クリック 次。

-

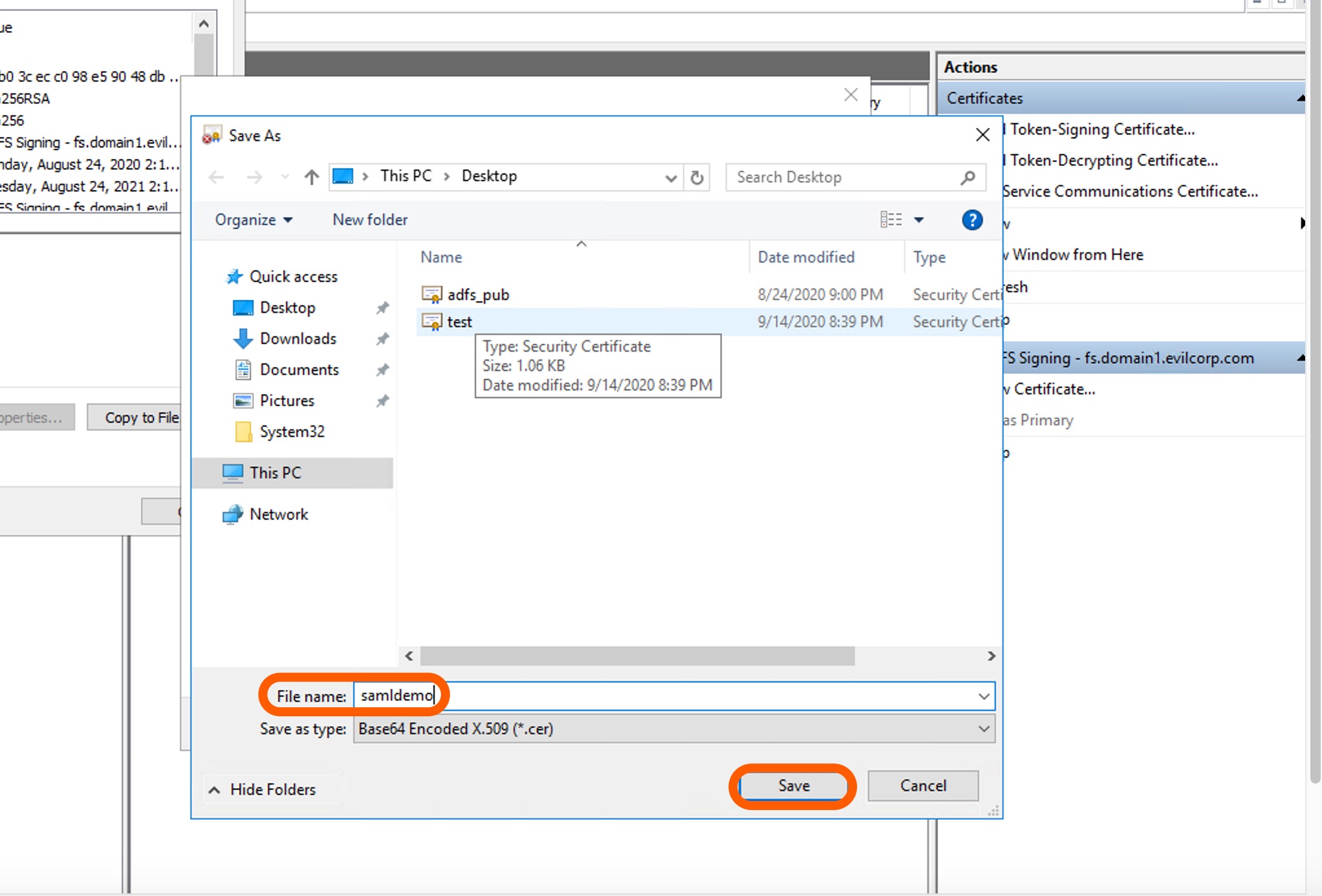

で名前を付けます ファイル名 フィールドとヒット 保存する。

-

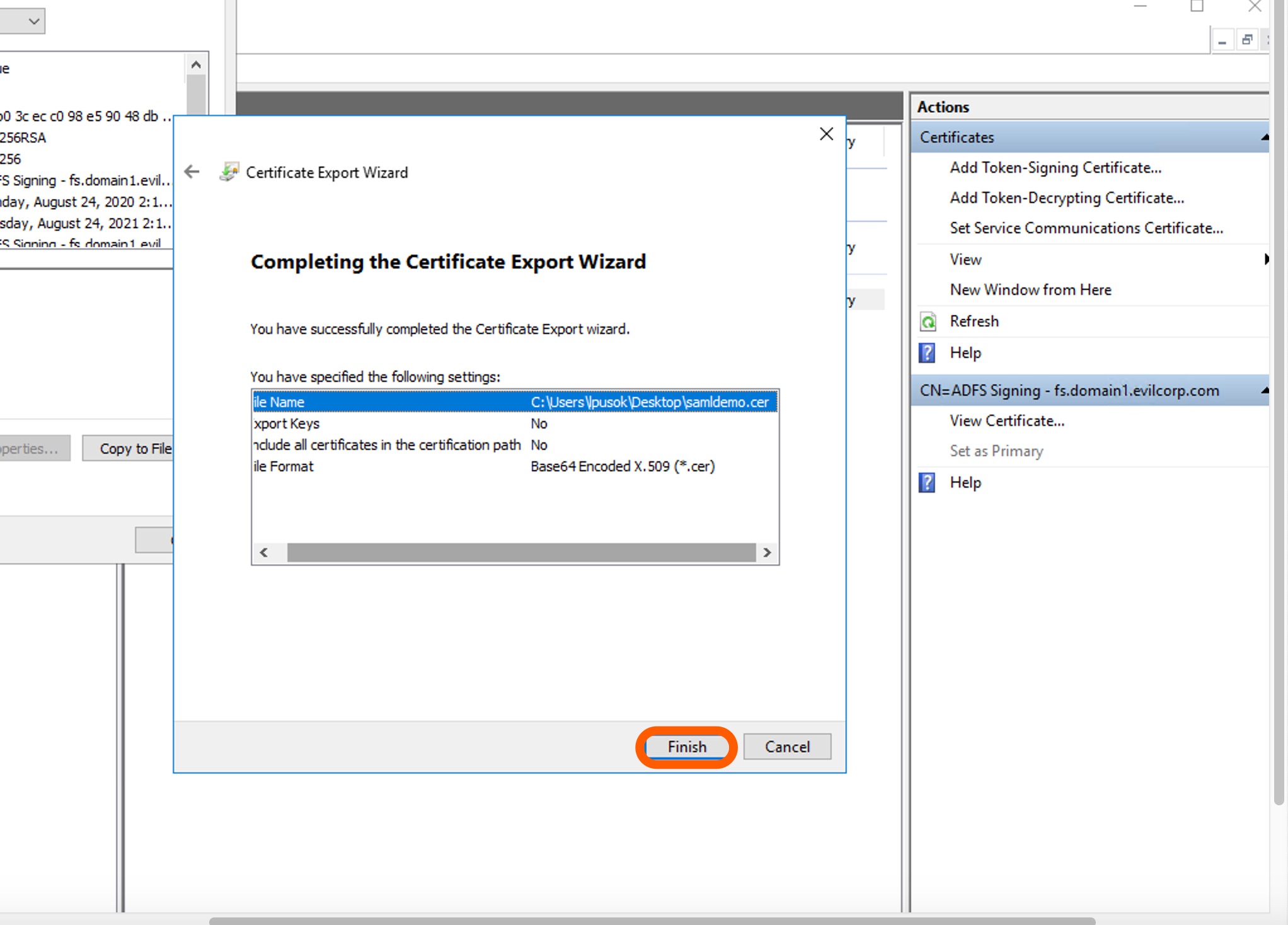

証明書の設定を最終的に確認してください。これらのいずれかを変更する必要がある場合は、横にある戻る矢印をクリックしてください 証明書のエクスポートウィザード。それ以外の場合は、 終了。すぐに必要になるため、ADFSウィンドウは開いたままにしてください。

-

エクスポートされた証明書をテキストエディタで開き、その内容をコピーして SAMLSSOプロバイダー証明書 フィールドに入力するか、ローカルコンピュータからファイル自体をアップロードします。

-

クリックして設定を保存します SSOを構成する Bitriseで。

Bitriseを追加して、ADFSでSAMLSSO構成を続行しましょう。

証明書利用者の信頼としてBitriseをADFSに追加する

証明書のエクスポートが完了したら、Bitriseを次のように追加し続けることができます。 ADFSへの証明書利用者の信頼。証明書利用者信頼の追加ウィザードが手順をガイドします。

-

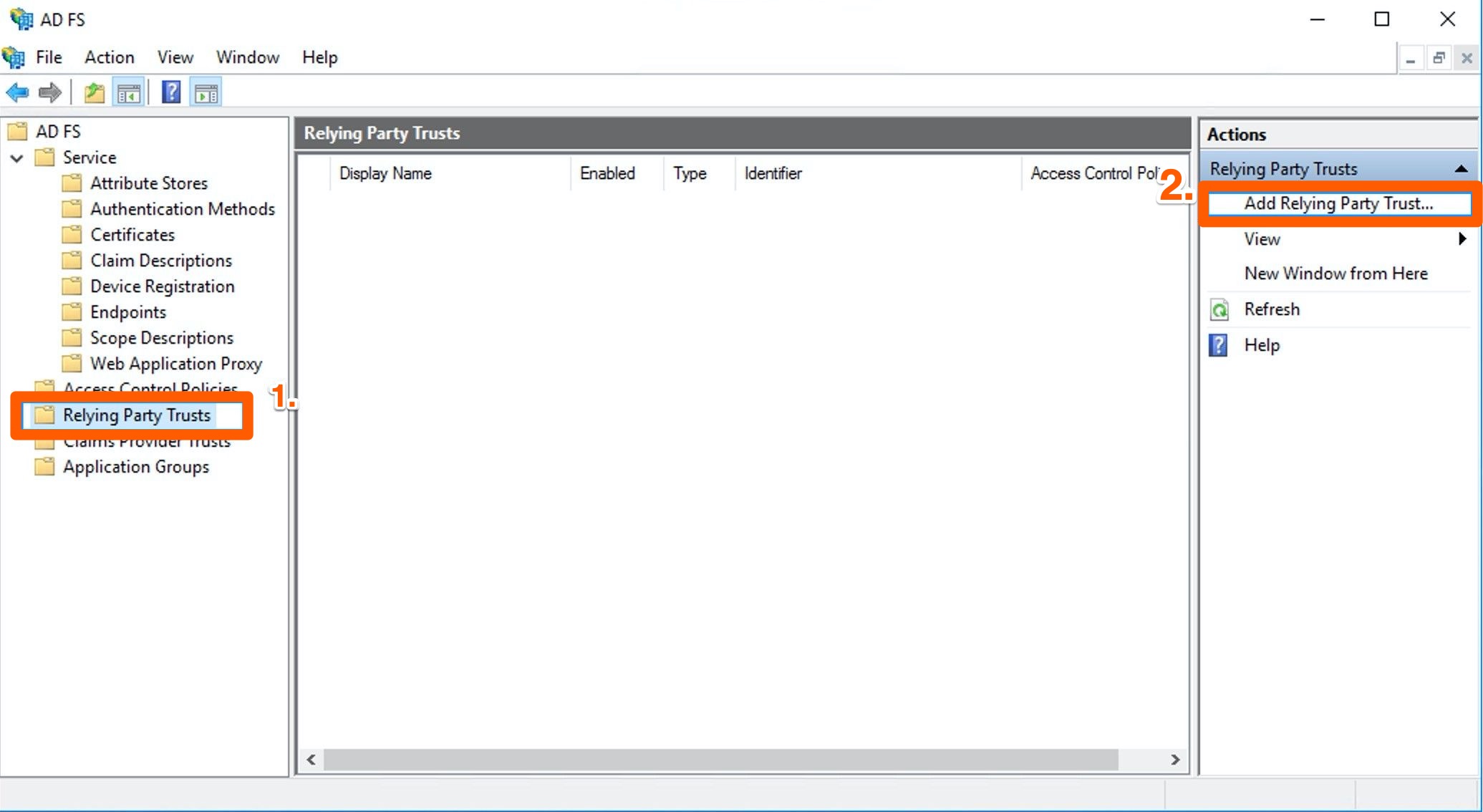

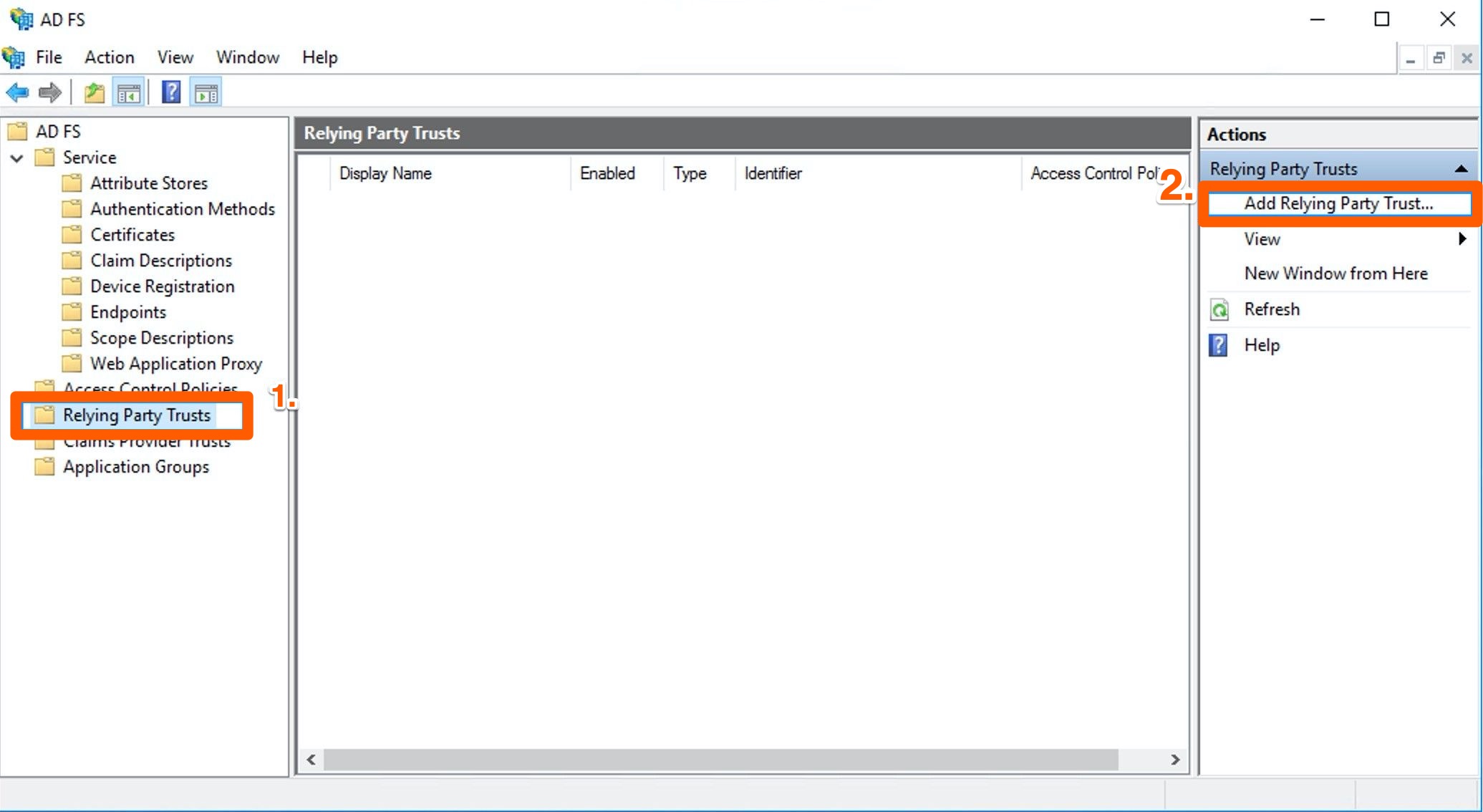

AD FSで、をクリックします 依拠当事者の信頼 左側のメニューバーで、をクリックします 依拠当事者の信頼。

-

選択する 依拠当事者の信頼を追加する 下 行動。

-

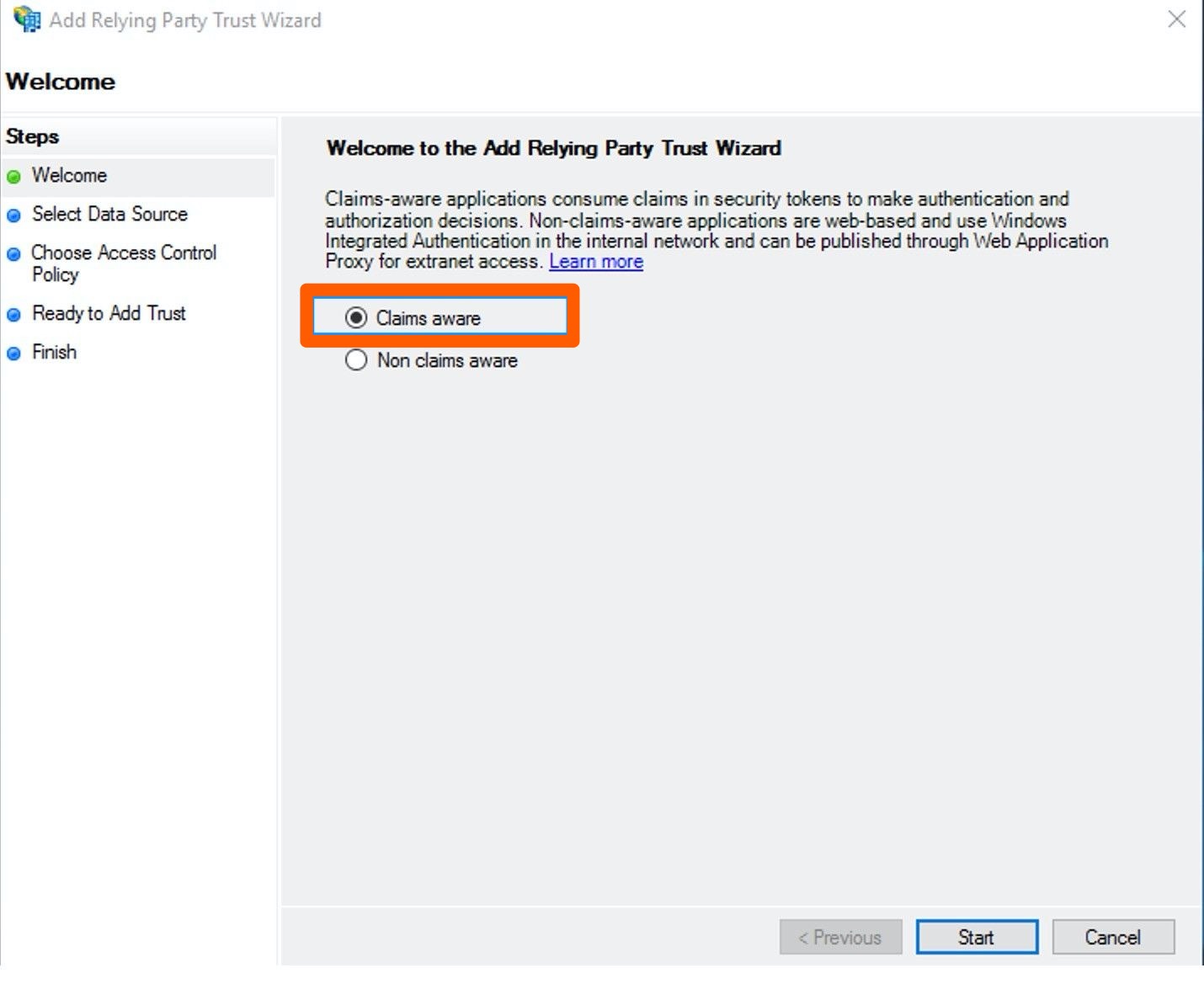

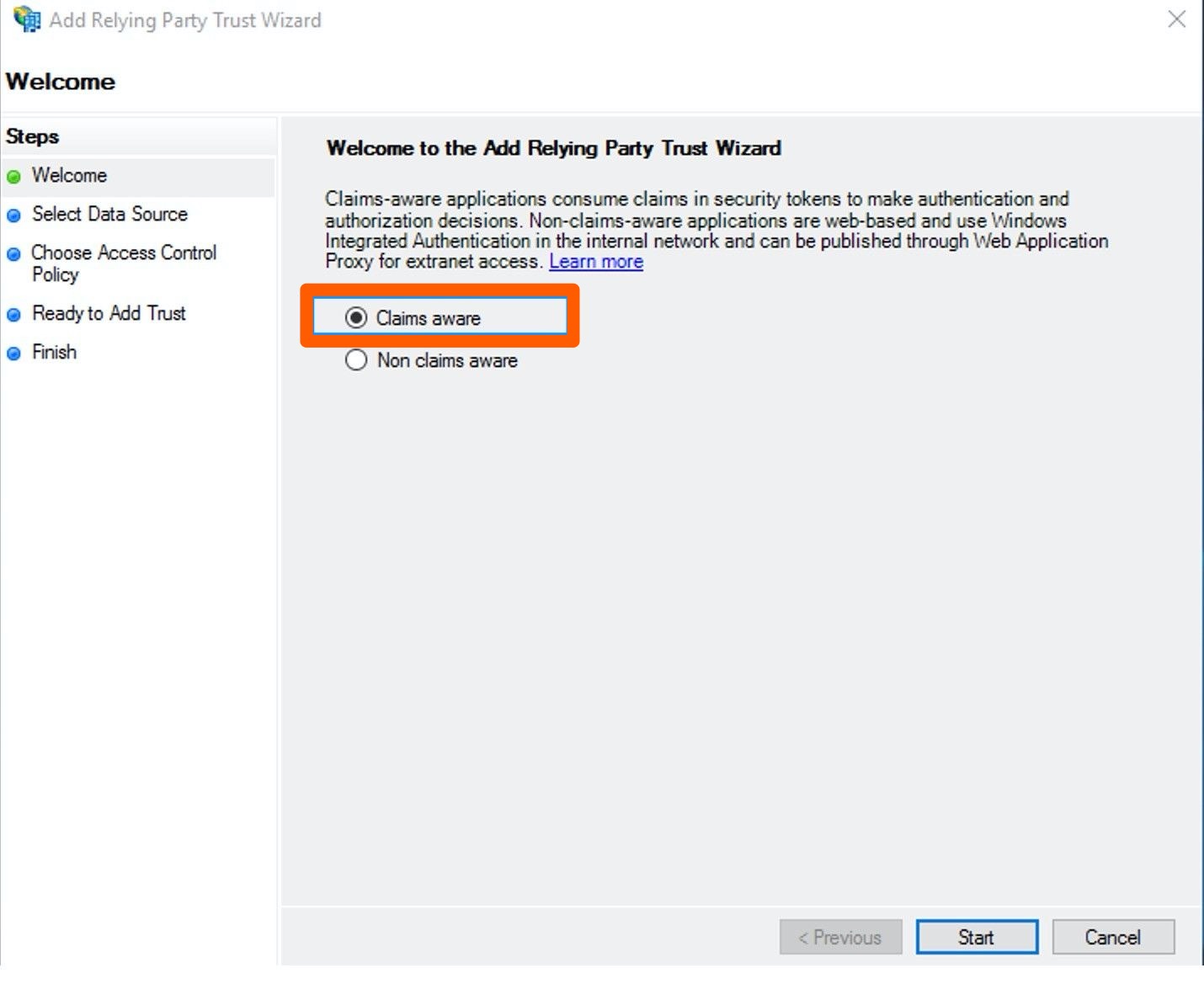

に いらっしゃいませ ページで、 クレーム認識 オプションとヒット 始める。

-

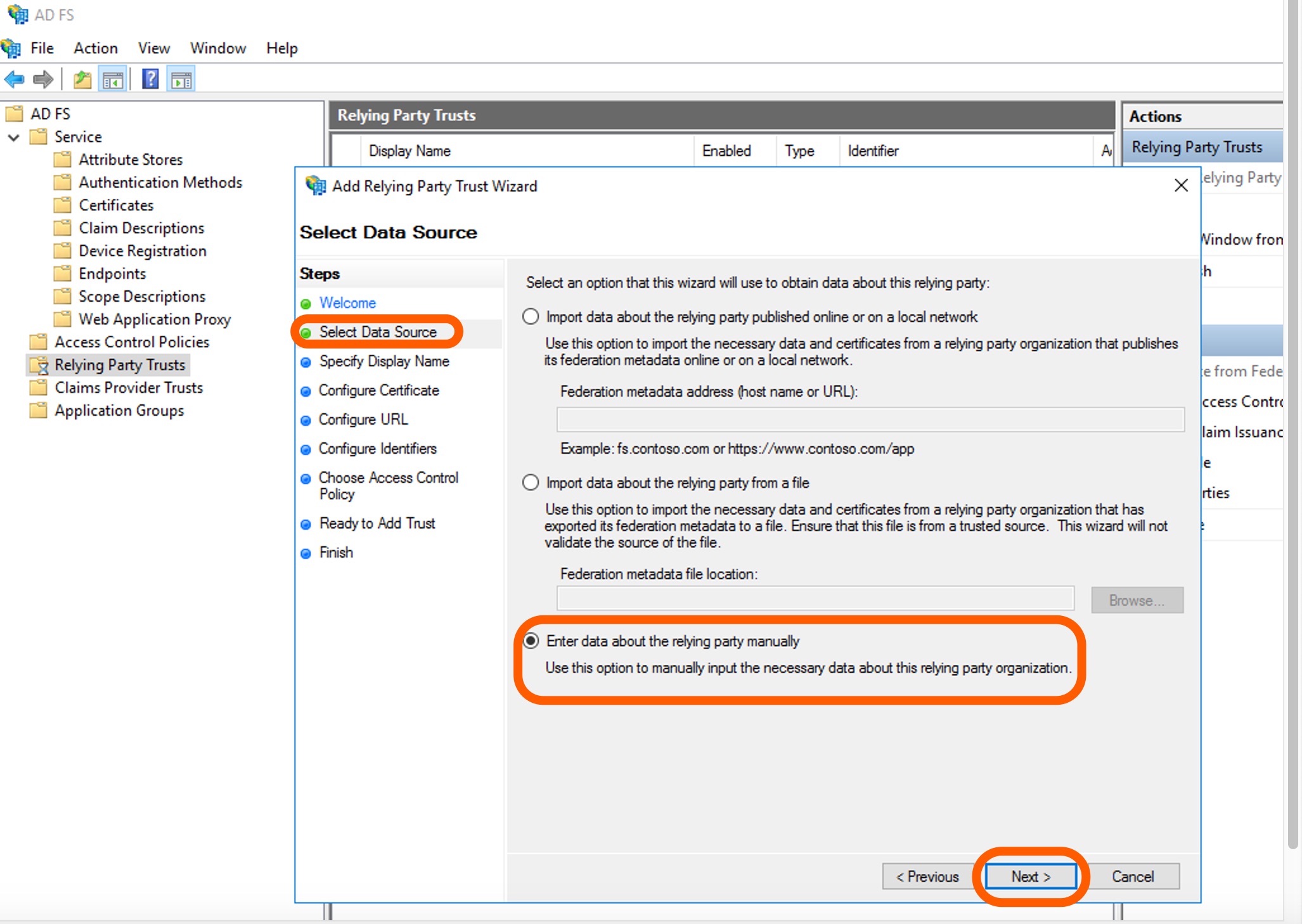

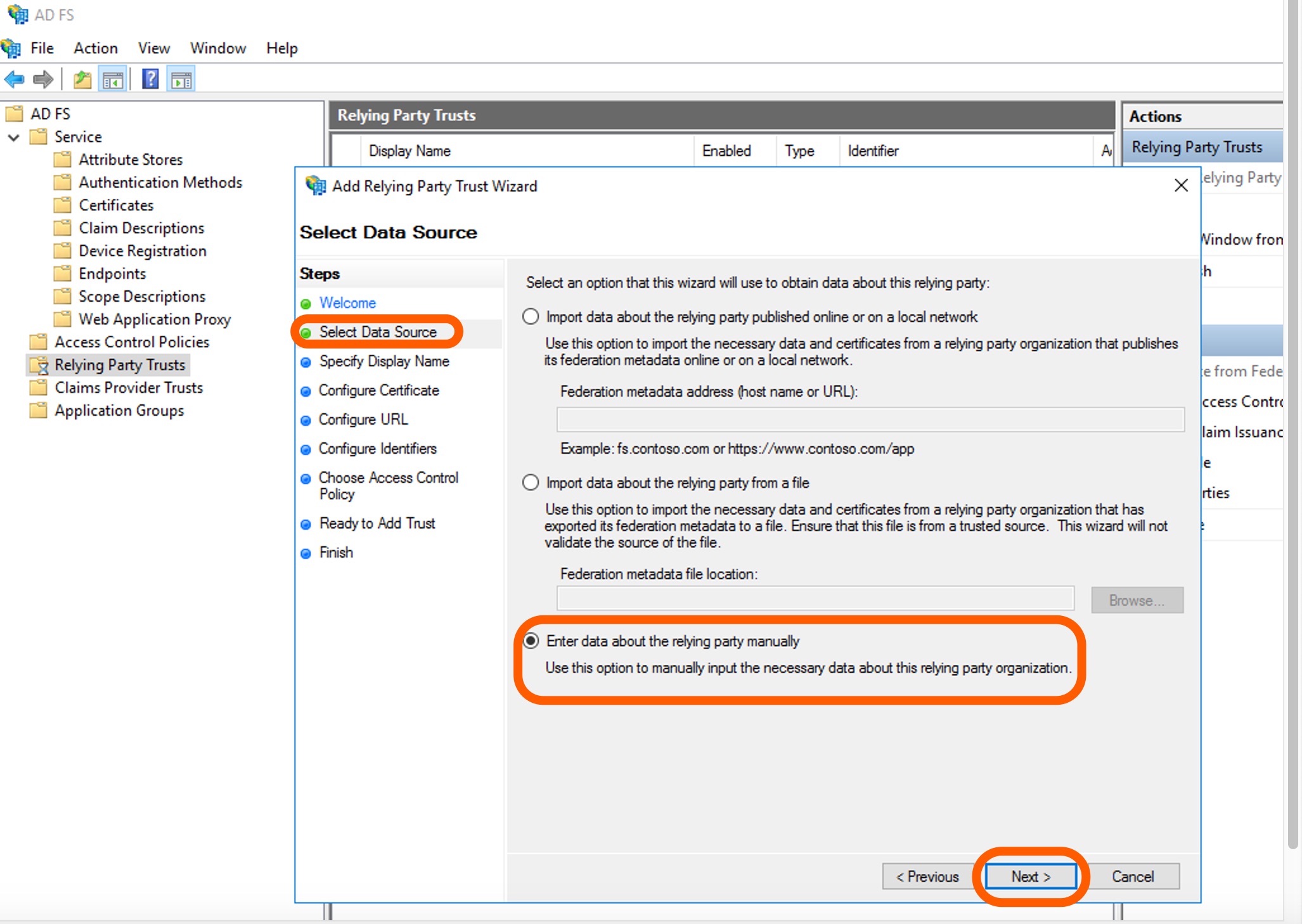

に データソースを選択 ページをクリックし、 証明書利用者に関するデータを手動で入力する ページ下部のオプション。クリック 次。

-

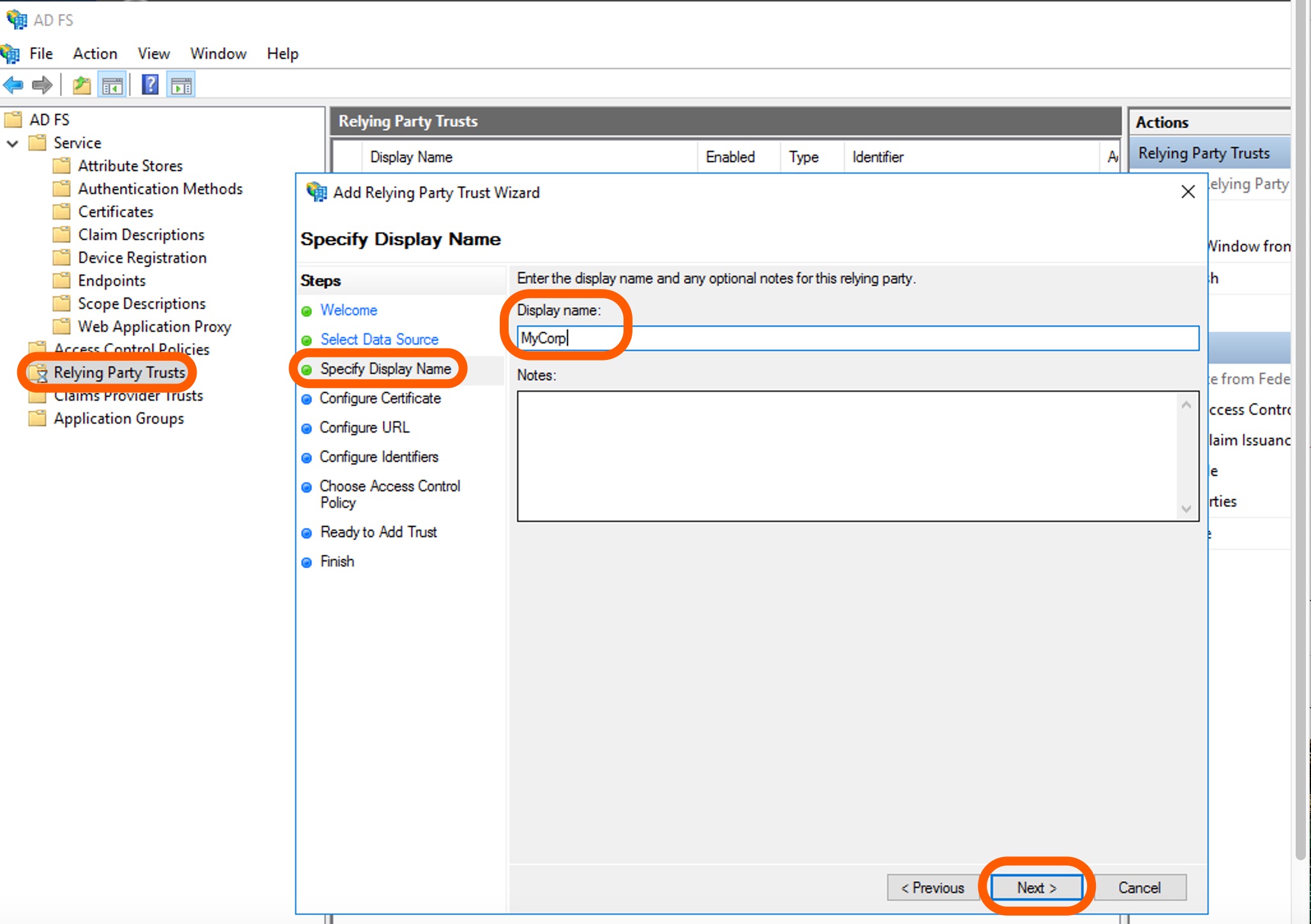

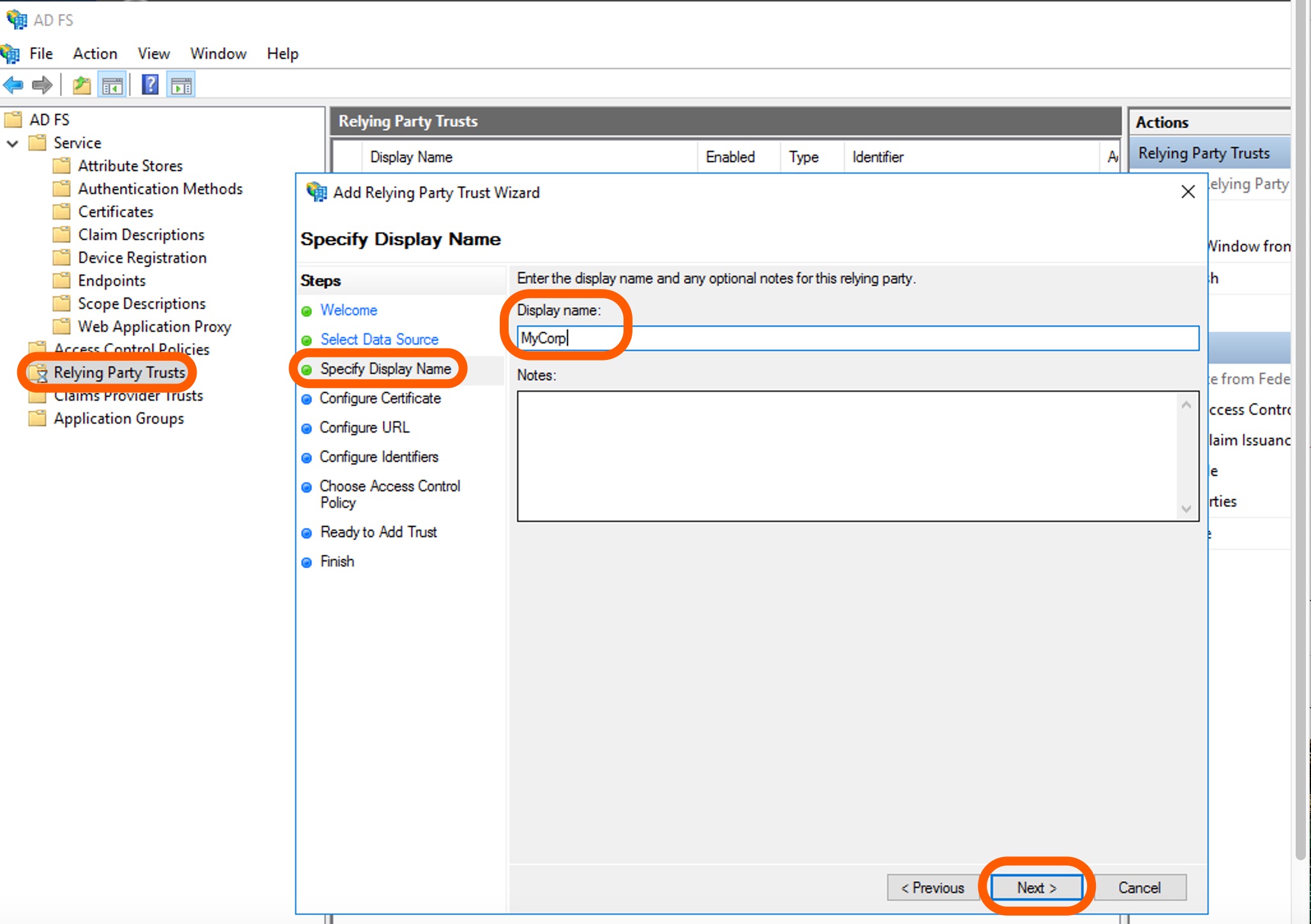

に 表示名を指定する ページ、追加 表示名、 例えば

MyCorp。クリック 次。

-

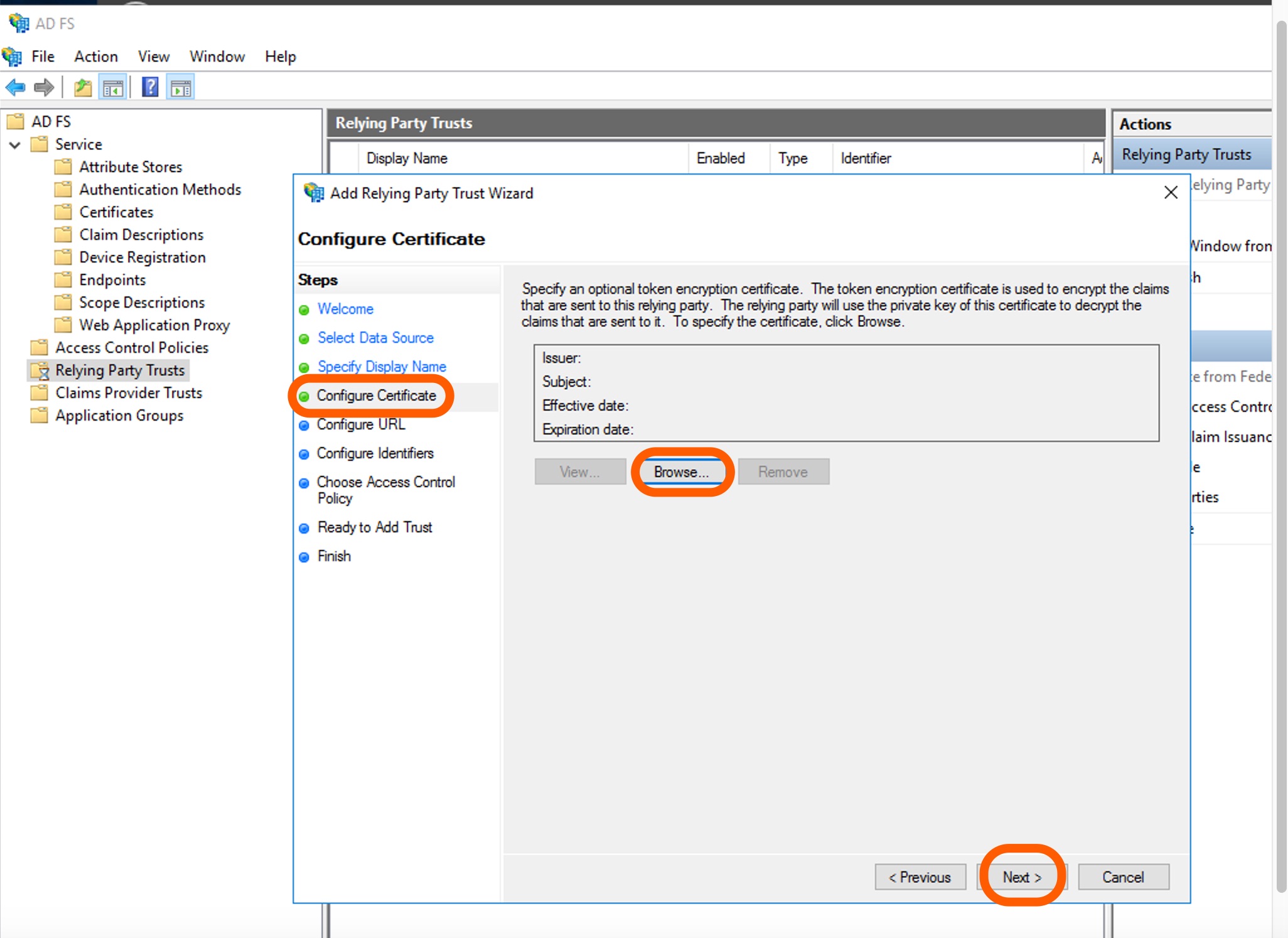

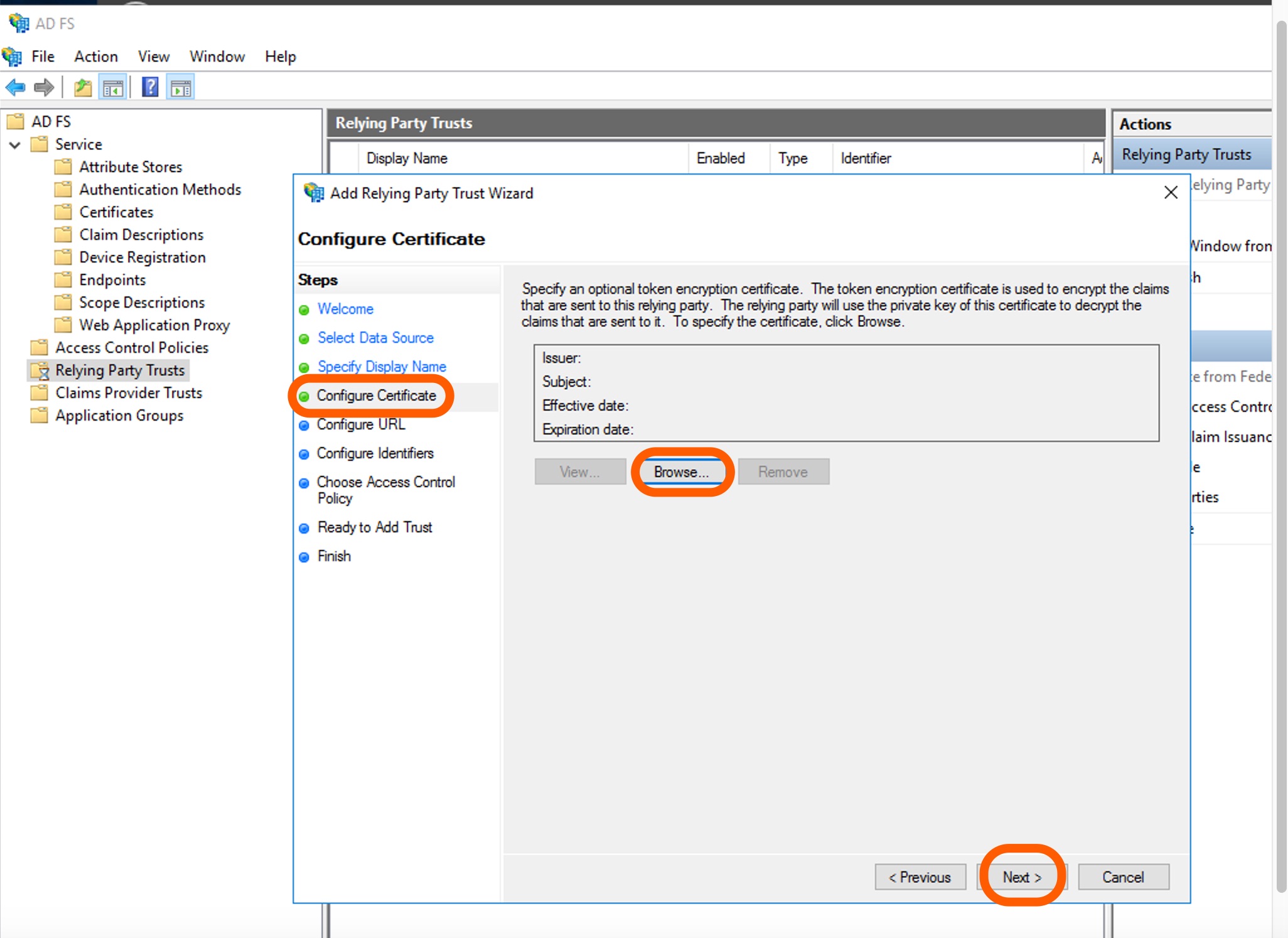

でトークン暗号化証明書を指定します 証明書を構成する ページはオプションです。クリック 次。

-

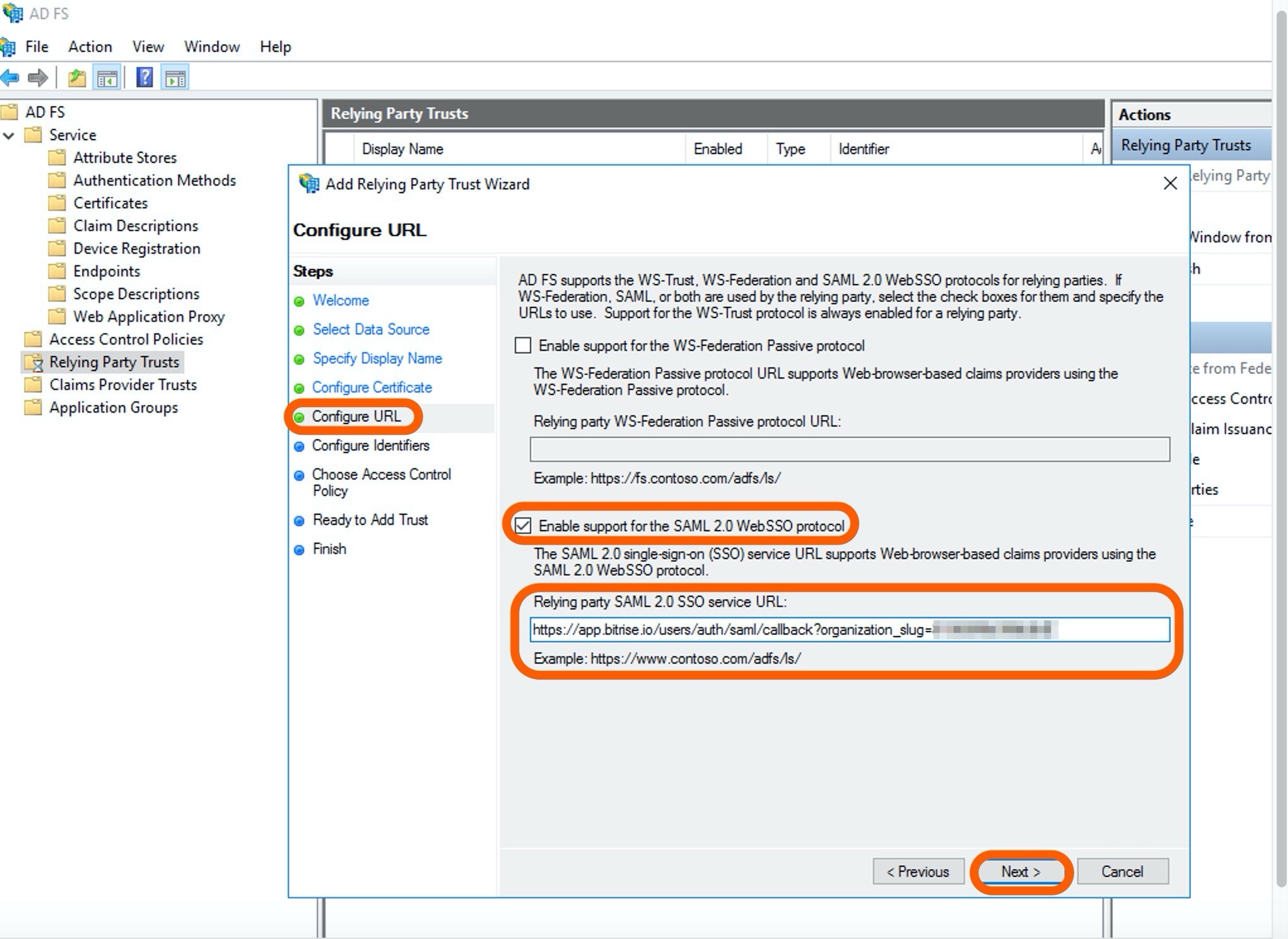

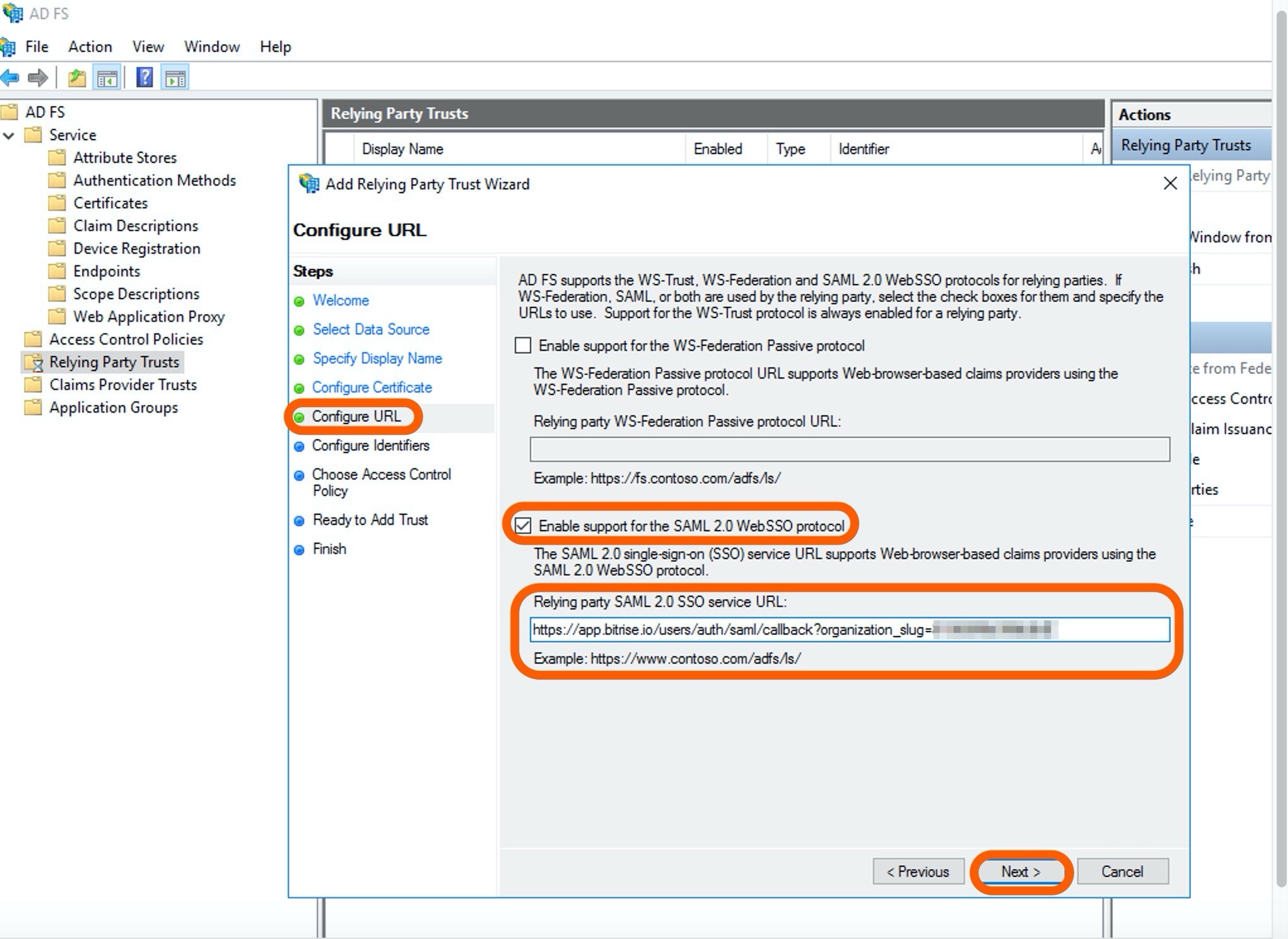

に URを構成するLページ、選択 SAML 2.0WebSSOプロトコルのサポートを有効にする コピーして貼り付けます アサーションコンシューマサービスURL(ACS URL) Bitriseから 証明書利用者SAML2。0SSOサービスURL ADFSのフィールド。クリック 次。

-

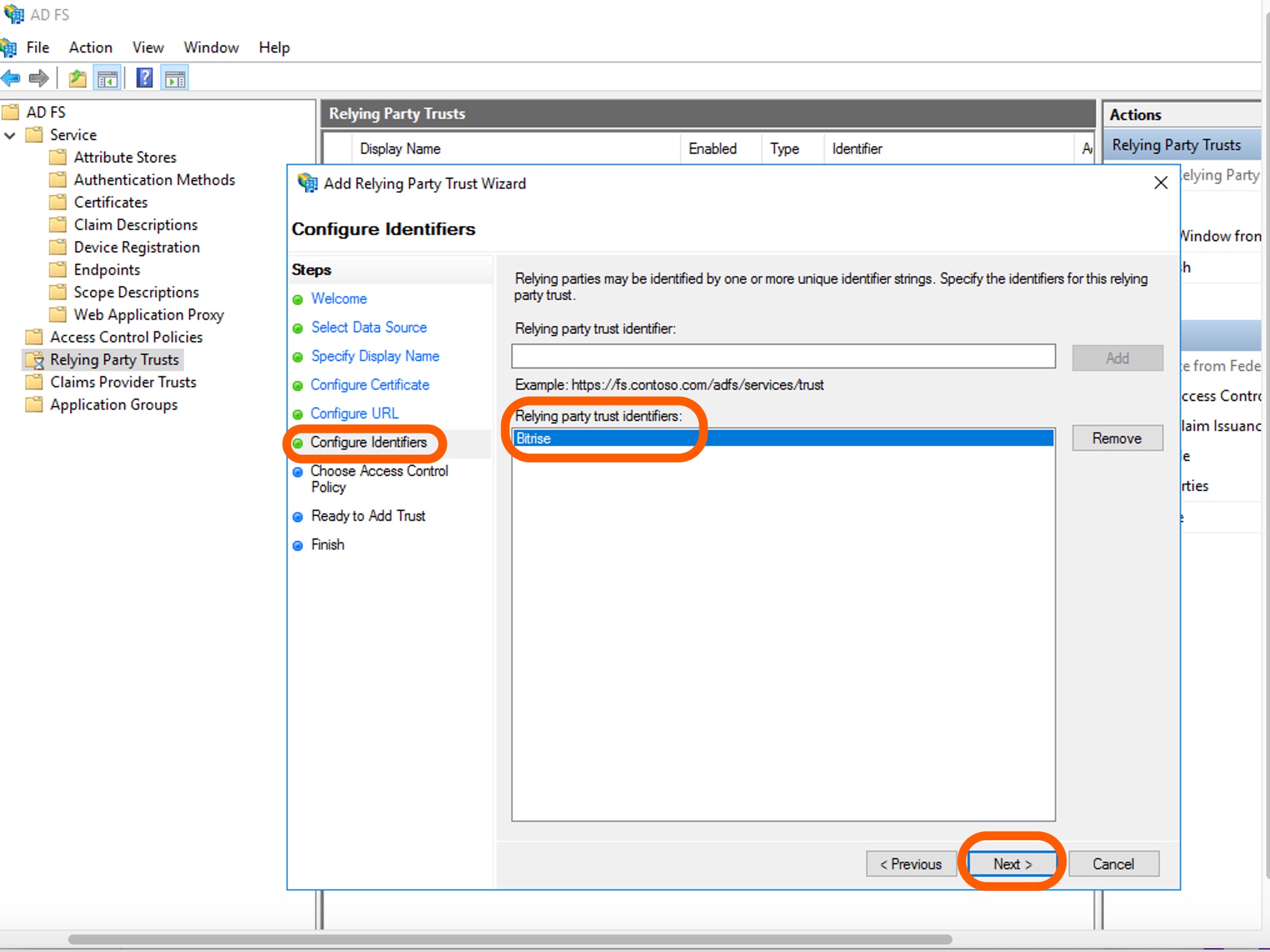

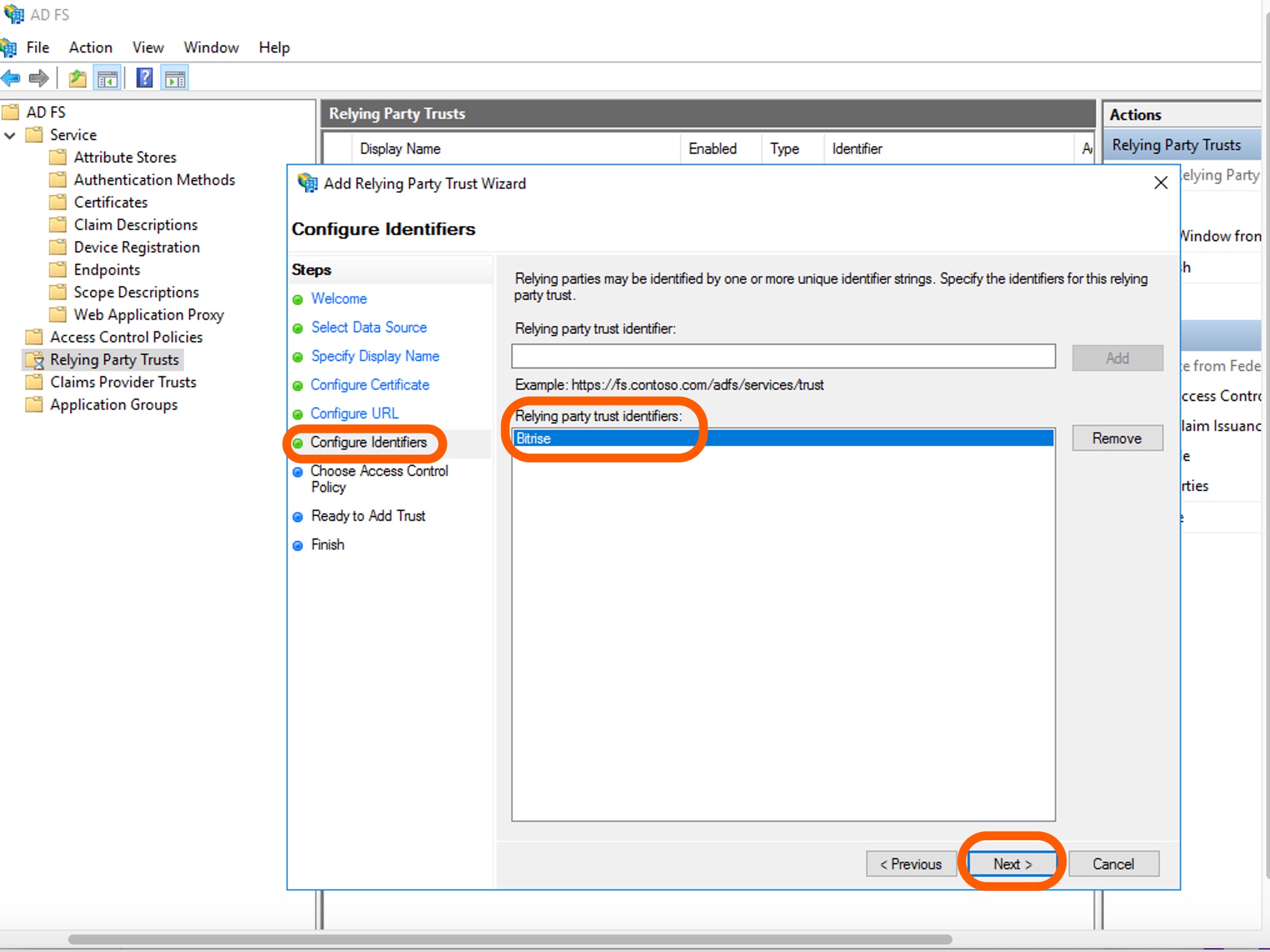

に 識別子を構成する ページ、追加

Bitriseの中に 証明書利用者の信頼識別子 分野。クリック 追加、次にヒット 次。

-

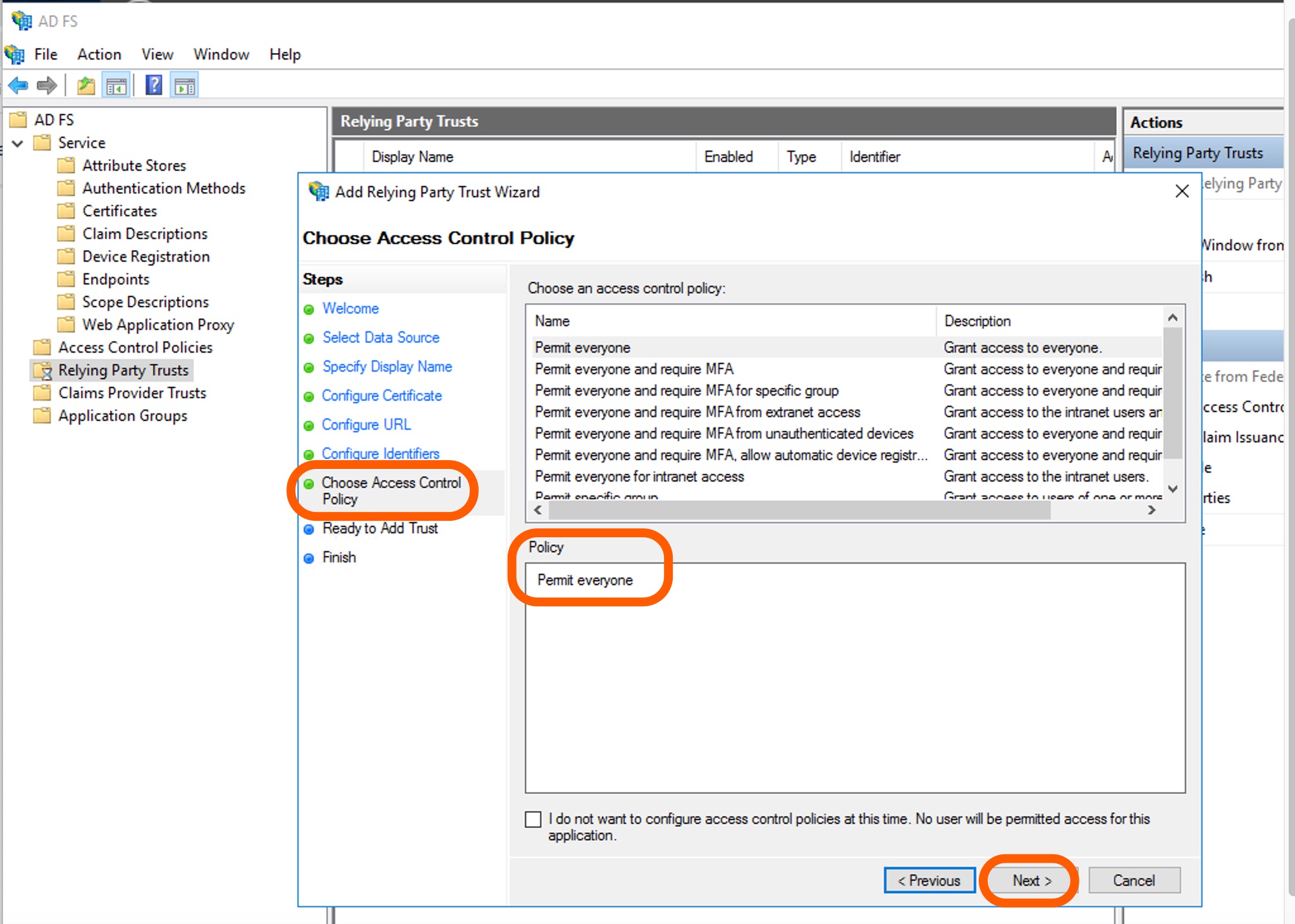

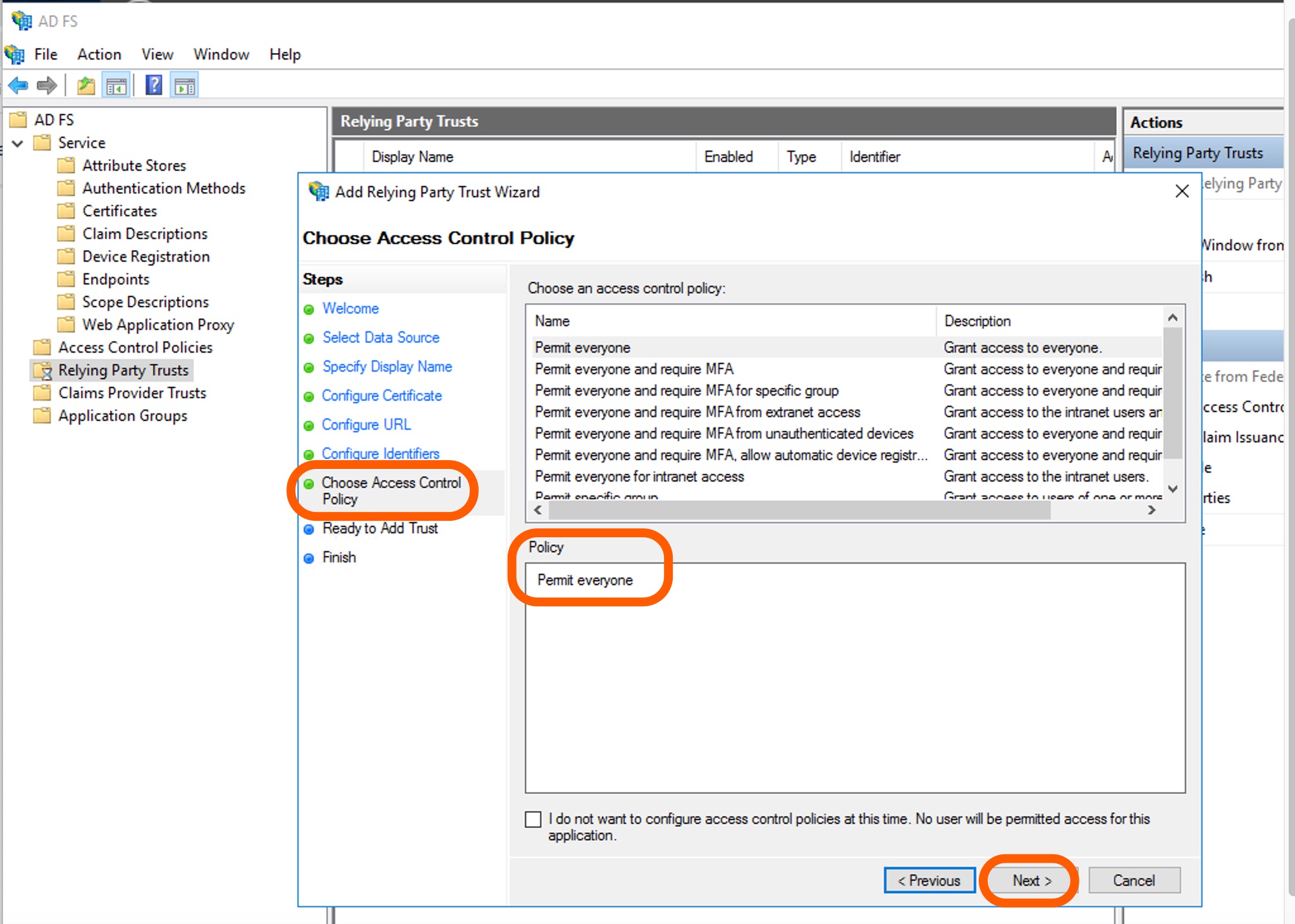

のデフォルトのアクセス制御ポリシーを変更しないでください アクセス制御ポリシーを選択します 誰もがこのSAMLSSO接続にアクセスできるようにするためのページ。クリック 次。

-

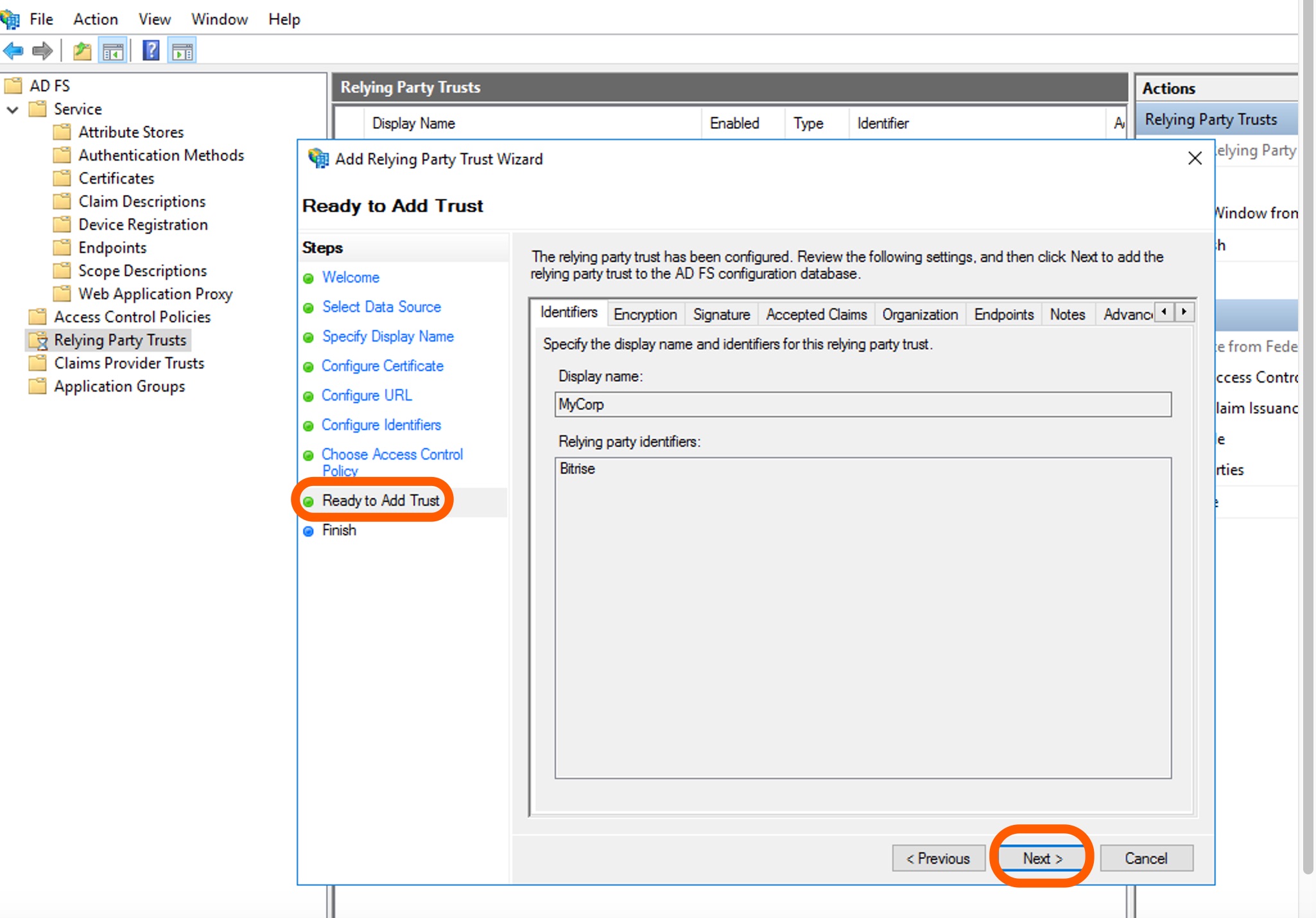

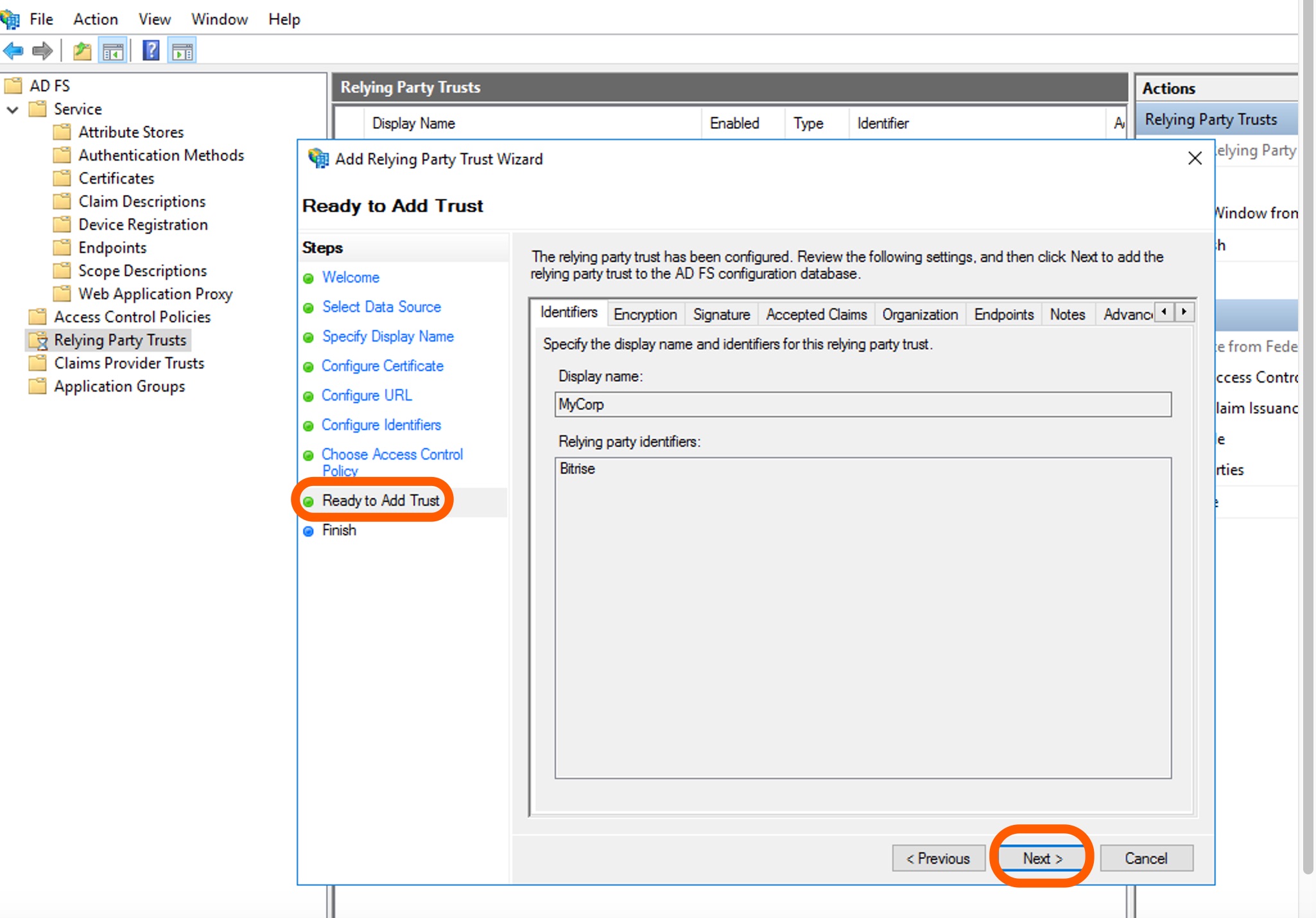

に 信頼を追加する準備ができました ページで、設定を確認して、をクリックします 次。

-

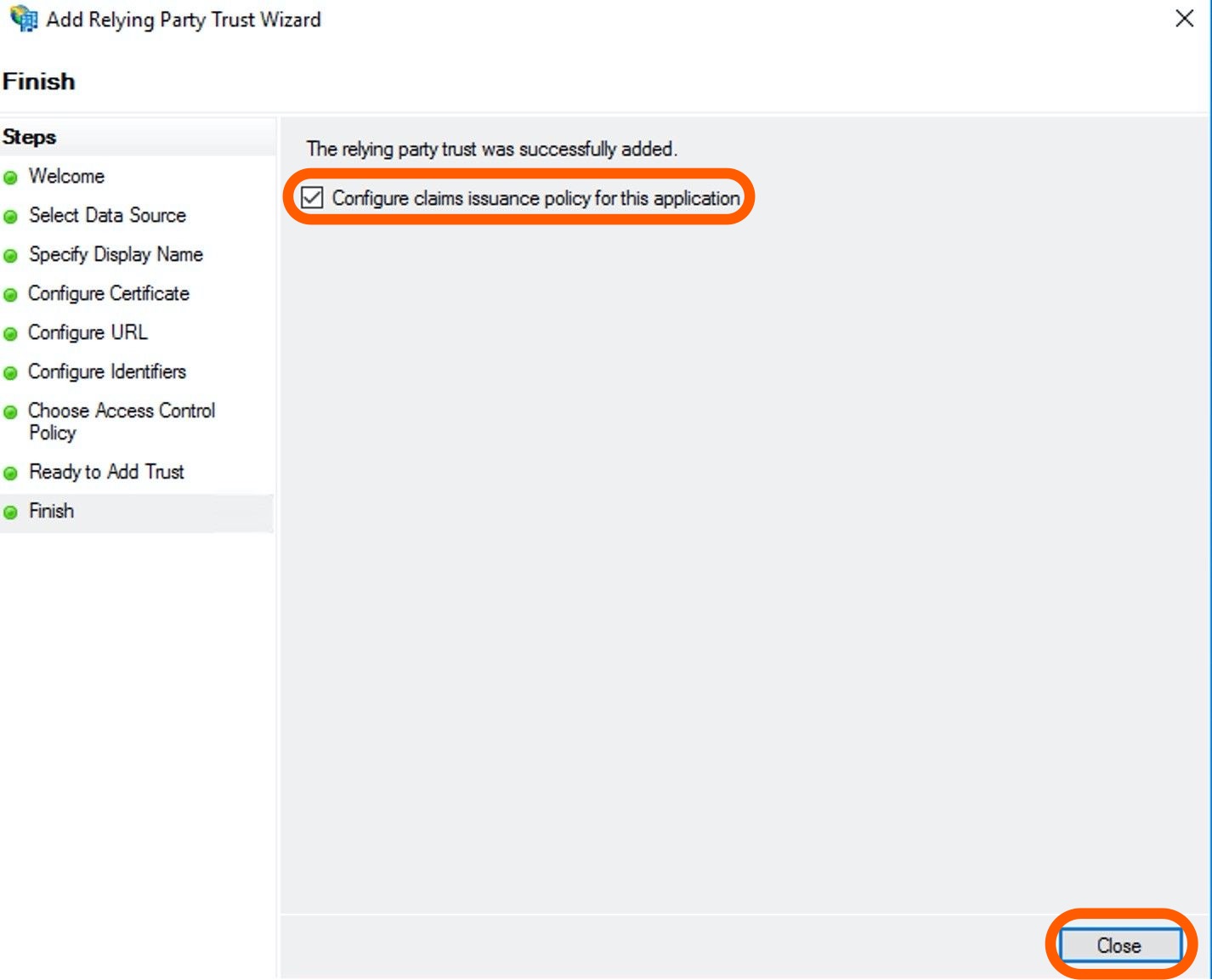

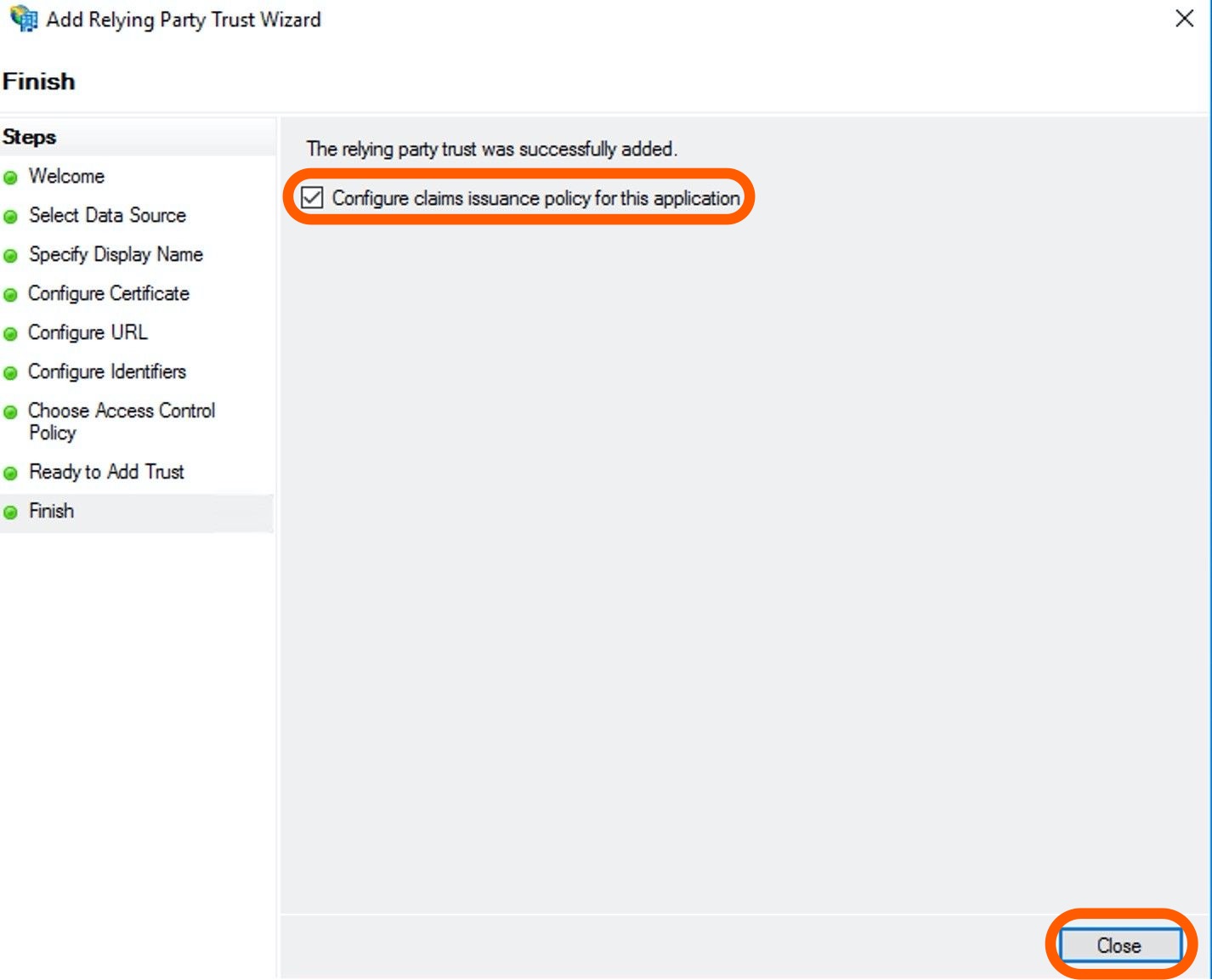

に 終了 ページで、チェックボックスをオンにして、Bitriseの請求発行ポリシーを編集します。クリック 選ぶ。

-

AD FSで、をクリックします 依拠当事者の信頼 左側のメニューバーで、をクリックします 依拠当事者の信頼。

-

選択する 依拠当事者の信頼を追加する 下 行動。

-

に いらっしゃいませ ページで、 クレーム認識 オプションとヒット 始める。

-

に データソースを選択 ページをクリックし、 証明書利用者に関するデータを手動で入力する ページ下部のオプション。クリック 次。

-

に 表示名を指定する ページ、追加 表示名、 例えば

MyCorp。クリック 次。

-

でトークン暗号化証明書を指定します 証明書を構成する ページはオプションです。クリック 次。

-

に URを構成するLページ、選択 SAML 2.0WebSSOプロトコルのサポートを有効にする コピーして貼り付けます アサーションコンシューマサービスURL(ACS URL) Bitriseから 証明書利用者SAML2。0SSOサービスURL ADFSのフィールド。クリック 次。

-

に 識別子を構成する ページ、追加

Bitriseの中に 証明書利用者の信頼識別子 分野。クリック 追加、次にヒット 次。

-

のデフォルトのアクセス制御ポリシーを変更しないでください アクセス制御ポリシーを選択します 誰もがこのSAMLSSO接続にアクセスできるようにするためのページ。クリック 次。

-

に 信頼を追加する準備ができました ページで、設定を確認して、をクリックします 次。

-

に 終了 ページで、チェックボックスをオンにして、Bitriseの請求発行ポリシーを編集します。クリック 選ぶ。

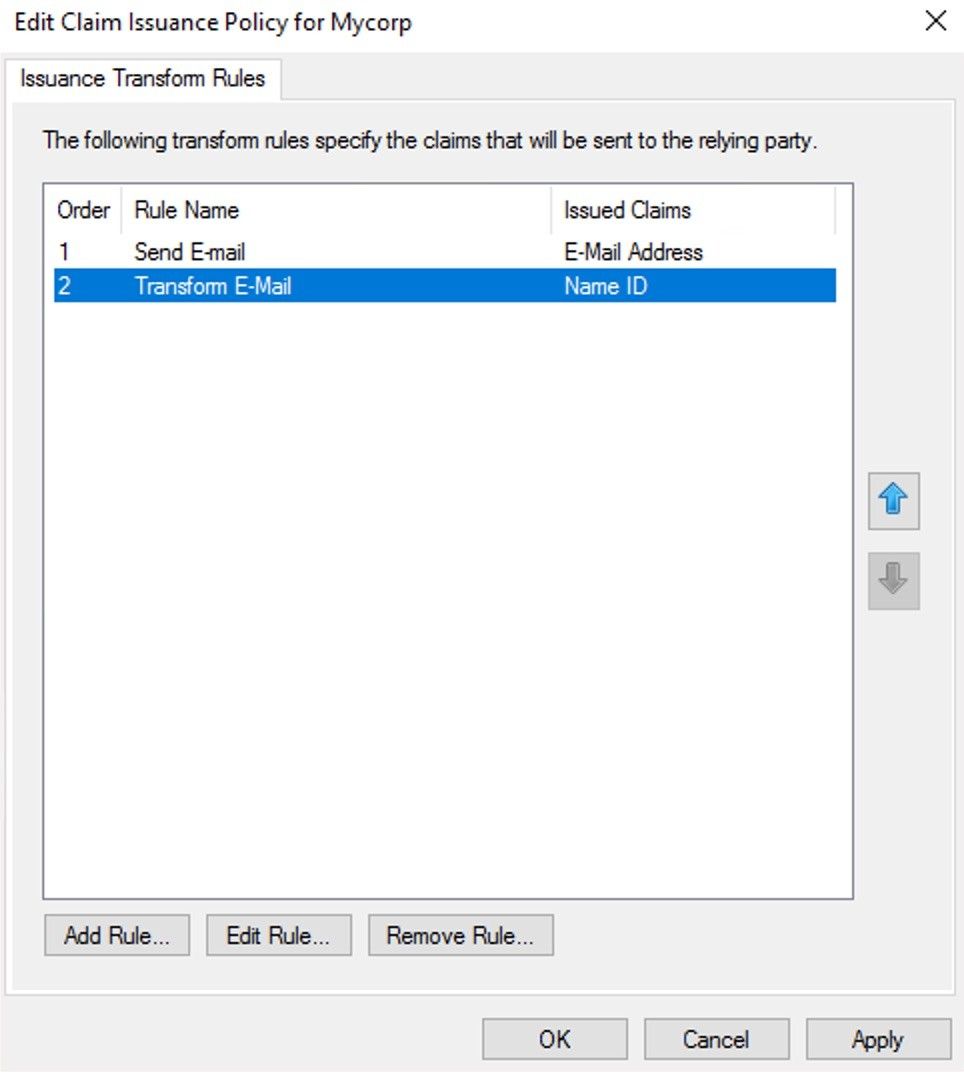

クレームルールの構成

-

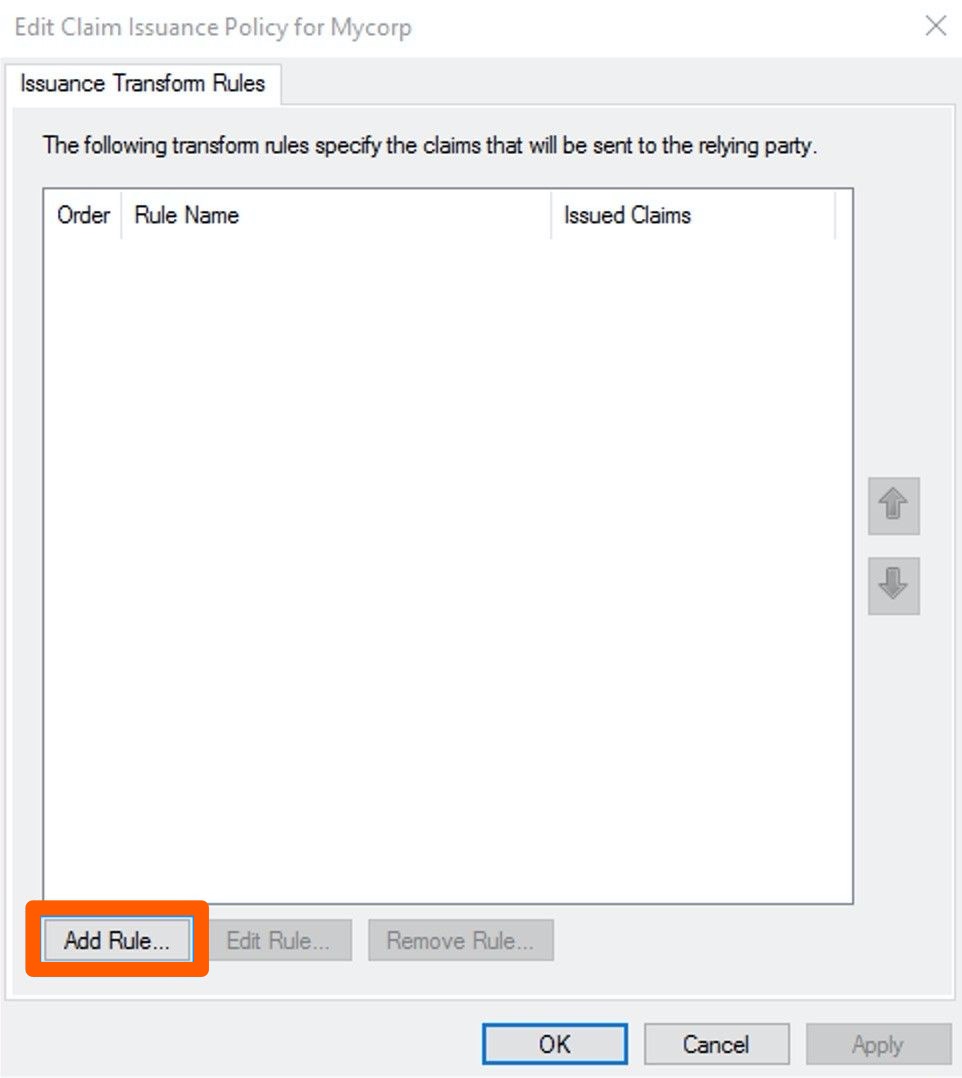

に クレームの編集 発行方針 ページをクリックし、 ルールを追加 ボタンを押して押します わかった。

-

を作成します LDAP属性をクレームとして送信する ルールを要求してクリックします 次。

-

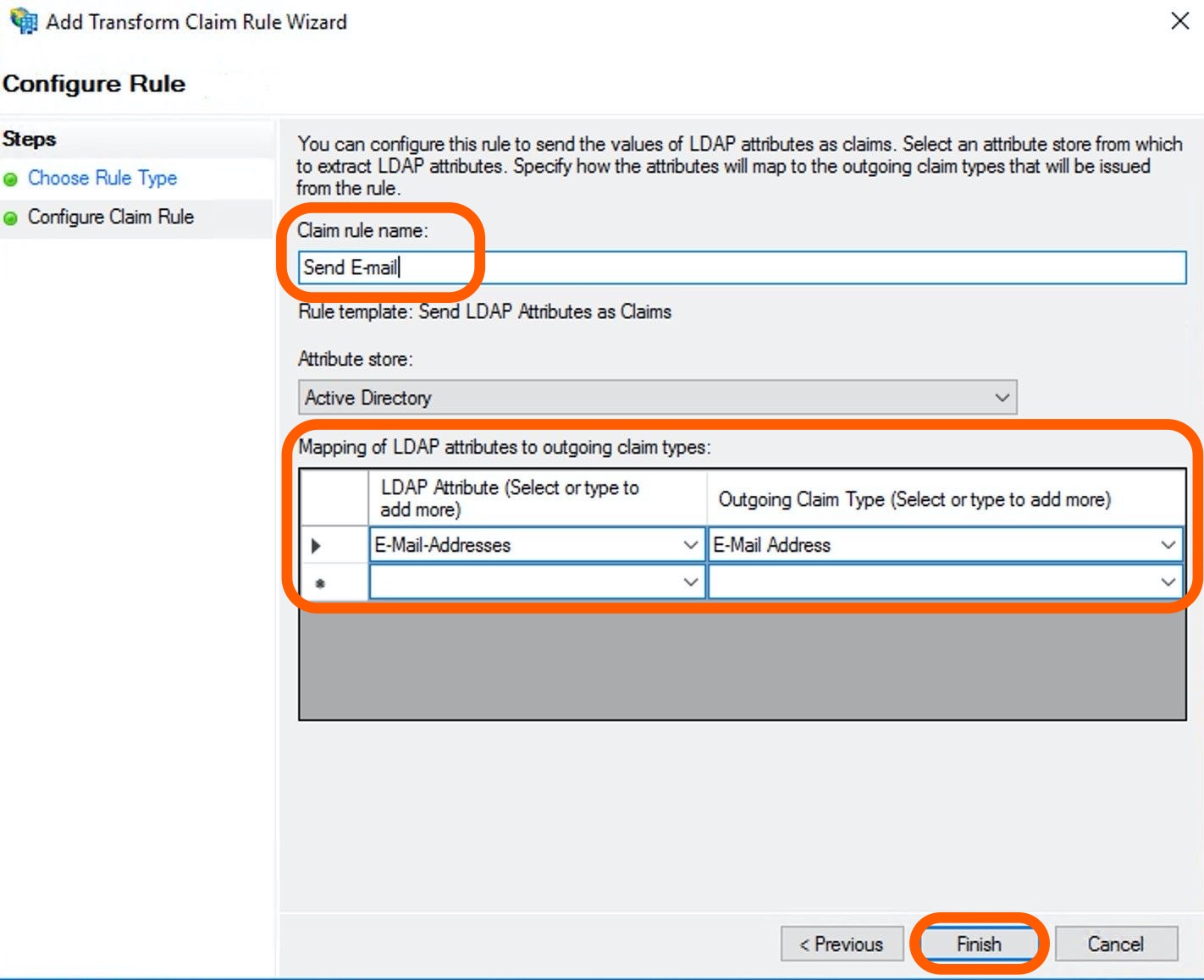

に クレームルールの構成 ページ:

-

[電子メールの送信]などのルール名をに追加します。 クレームルール名 分野。

-

を選択します 属性ストア これはおそらくActiveDirectoryです。

-

の中に LDAP属性の発信クレームタイプへのマッピング フィールドで[電子メールアドレス]を選択します。

-

-

クリック 終了。

-

電子メールをフォーマッタNameIDに変換する別の新しいルールを追加します。これを行うには、をクリックします ルールを追加 の中に クレームの編集 発行方針 もう一度ページ。

-

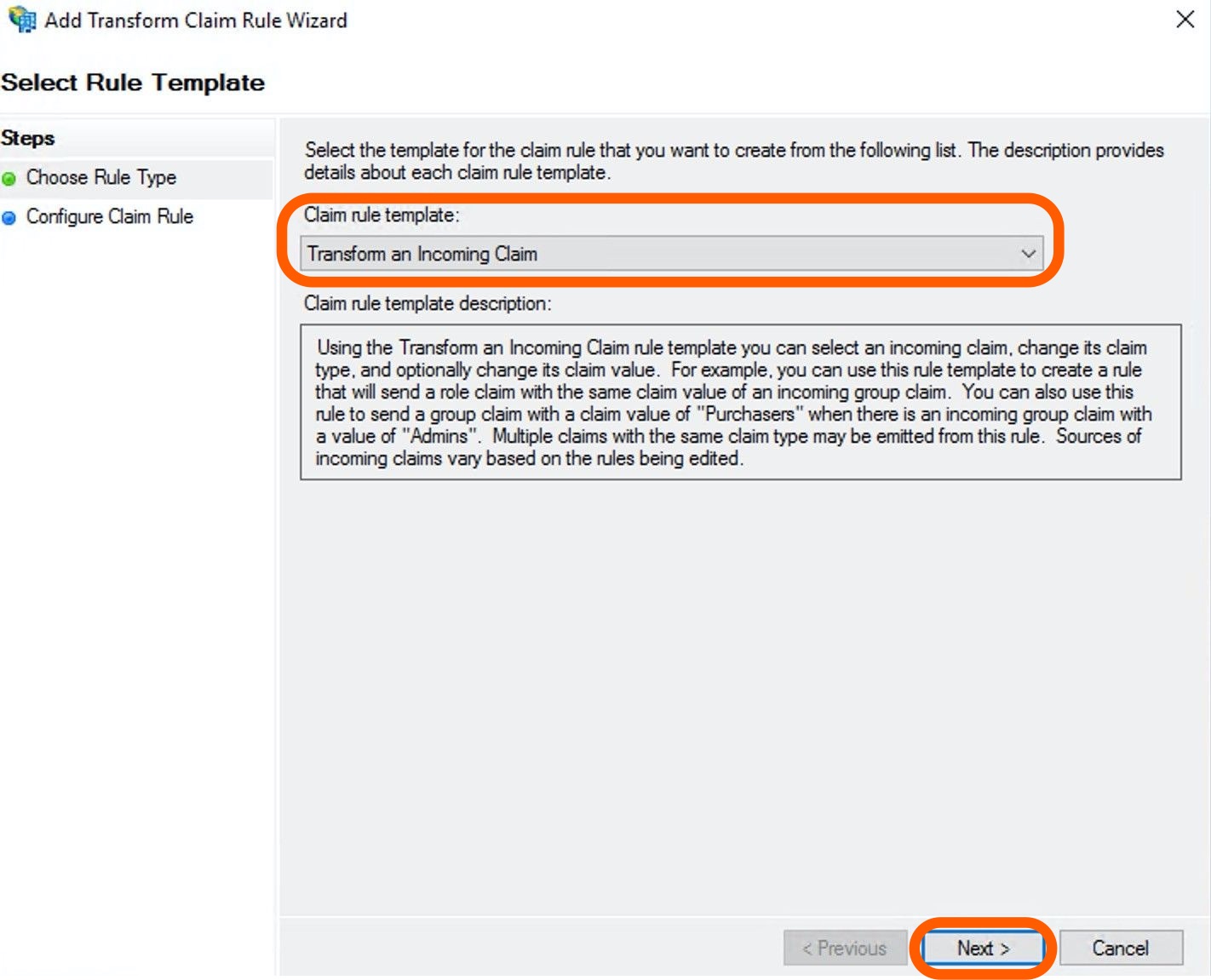

に ルールテンプレートを選択、 選択する 着信クレームを変換する のオプション クレームルールテンプレート 落ちる。クリック 次。

-

たとえば、新しいルールに名前を付けます。

Transform E-mail。 -

選択する 電子メールアドレス として 着信クレームタイプ。

-

選択する NameId として 発信クレームタイプ。

-

選ぶ Eメール として 発信名ID形式。

-

打つ わかった プロセスを終了します。