Bitrise用のOktaSSOのセットアップ

Oktaを使用してBitriseワークスペースにSAMLSSOを追加します。

このガイドでは、BitriseをSAMLアプリケーションとして設定する手順を説明しています。 オクタ。

SAMLSSOの制限

SAML SSOは、 paid plans。

SAML SSO機能は上記のプランに関連付けられているため、ダウングレードする場合は、この機能が失われます。ワークスペースのすべてのメンバーにダウングレードに関する電子メールが送信されます。ワークスペースでSAMLSSOを再度使用する場合は、2週間以内に再アップグレードしてください。

SAML SSOをワークスペースに接続する前に:

-

手元にOktaにログインしているOkta管理者がいることを確認してください。

-

ワークスペースの所有者のみがビットライズワークスペースにSAMLSSOを設定できることに注意してください。

-

Bitriseのアカウントには、 VelocityまたはEnterpriseプラン。

OktaにBitriseを追加する

BitriseはOktaに統合されたアプリではありません。最初にBitriseをOktaに手動で追加する必要があります。その後、SAMLSSOを構成できます。

Bitrise WorkspaceアカウントからOktaにジャンプするので、両方のページが使用可能であることを確認してください。実際には、これは、ワークスペースの所有者がBitriseにログインし、Okta管理者がOktaにログインする必要があることを意味します。

-

Oktaにログインしてクリック 管理者。

-

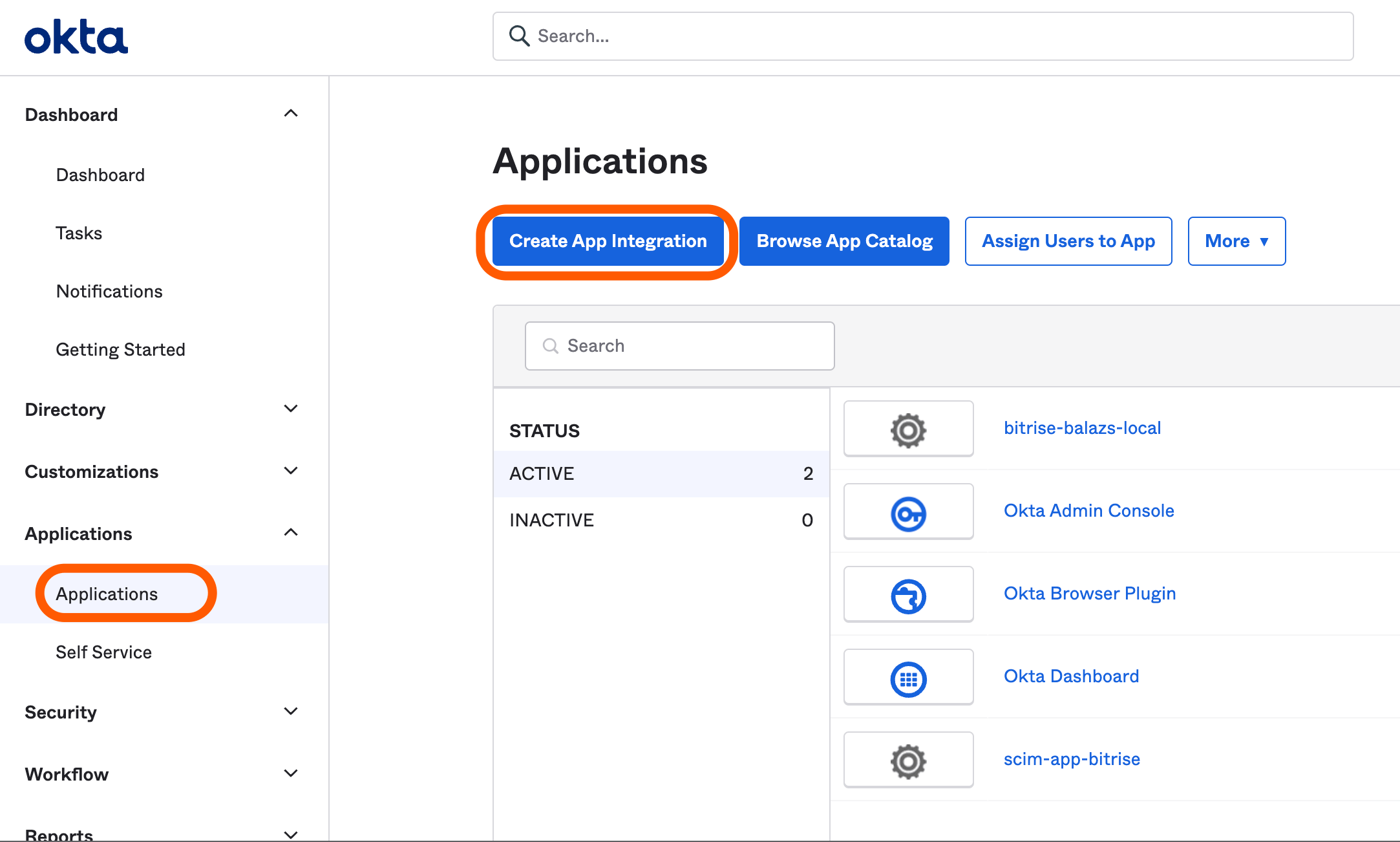

左側のメニューから、 下 セクション。

-

クリックしてください ボタン。

これにより、 新しいアプリ統合を作成する 窓。

-

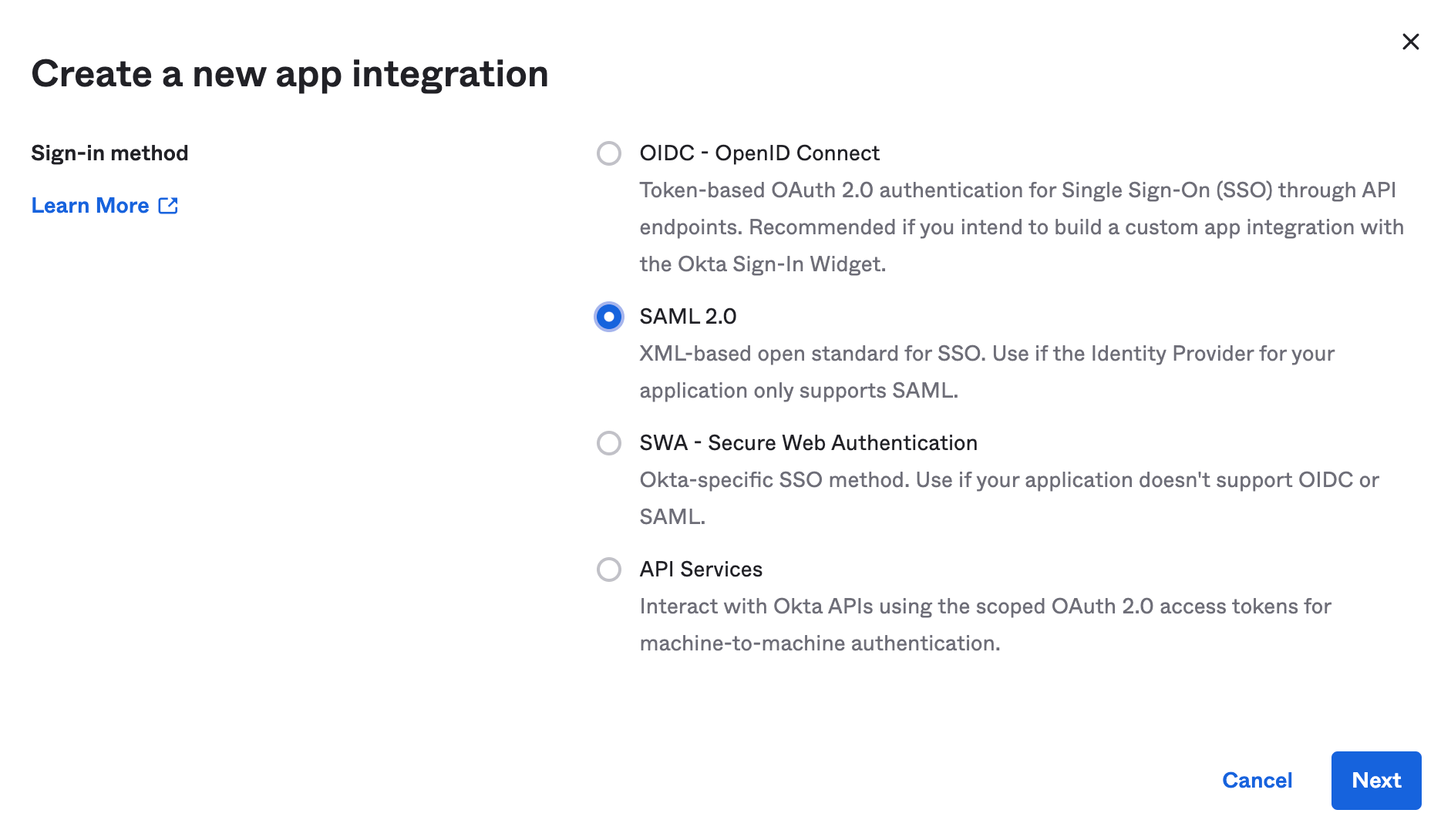

選択する SAML 2.0 オプションとして サインイン方法 そしてクリックしてください 。

-

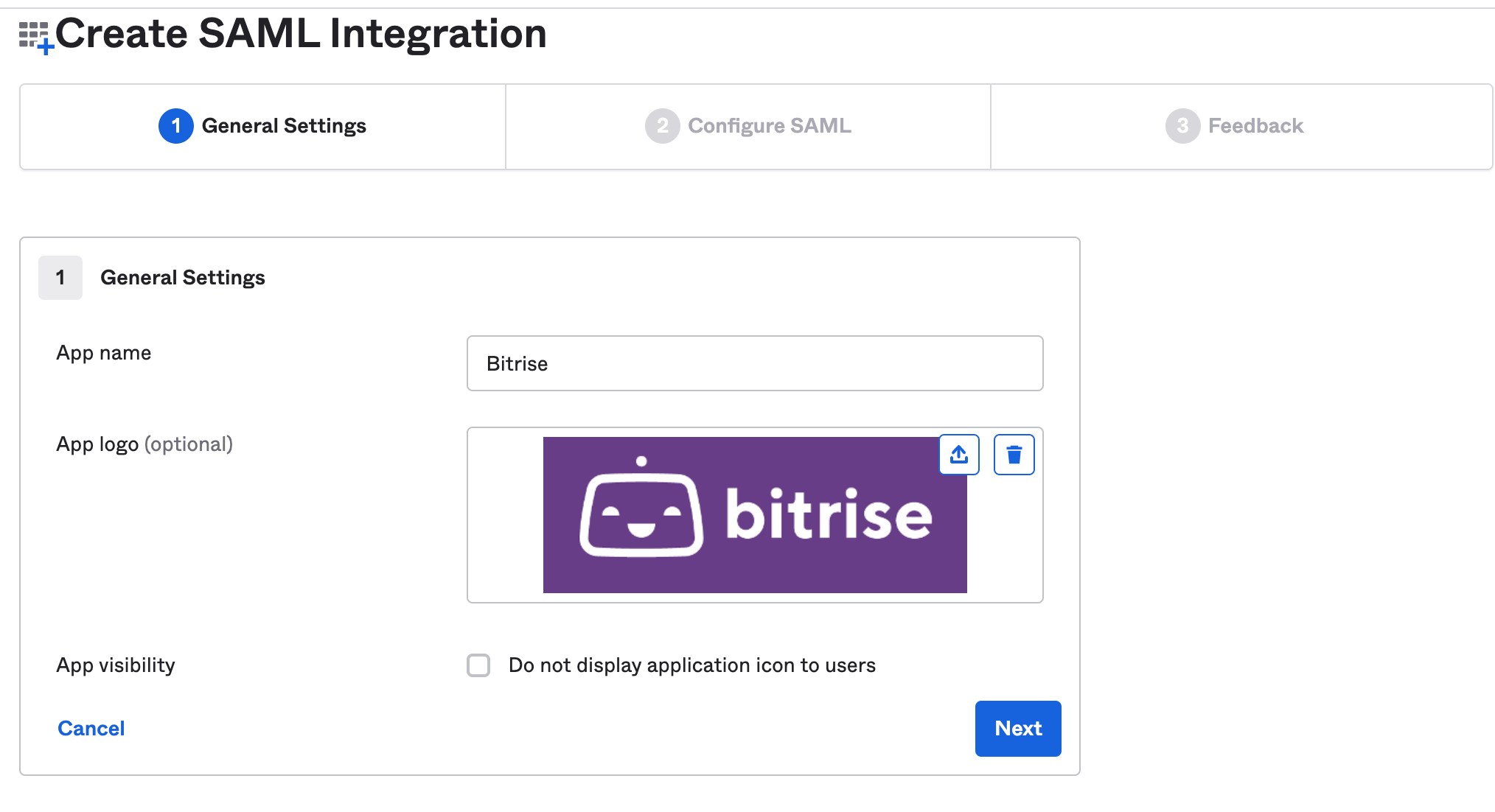

で 一般設定 ステップで、「Bitrise」と入力します。 アプリ名 分野。 (オプションで、必要に応じてアプリのロゴを追加できます。) 次。

-

Bitriseワークスペースに移動し、 シングル・サインオン 左側のメニューのタブ。

-

クリック コピー をコピーするボタン アサーション コンシューマ サービス URL (ACS URL).

-

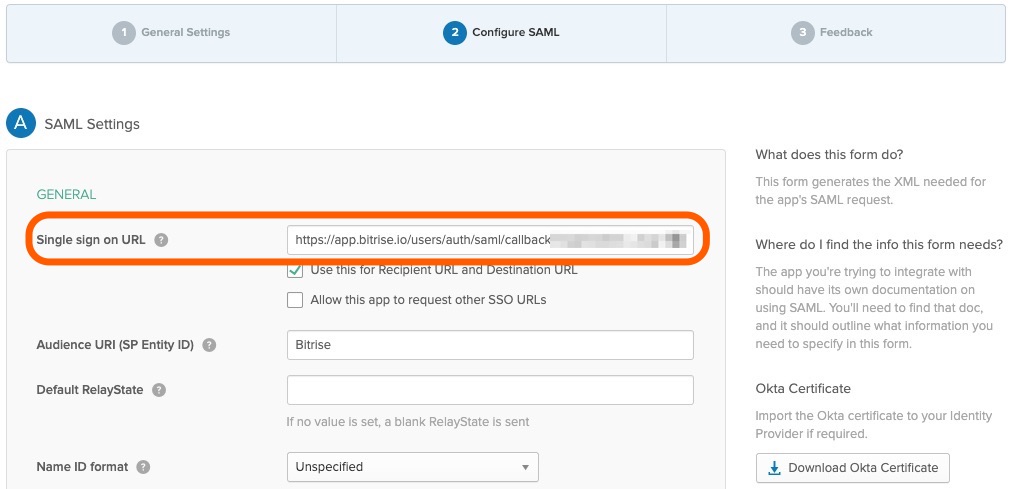

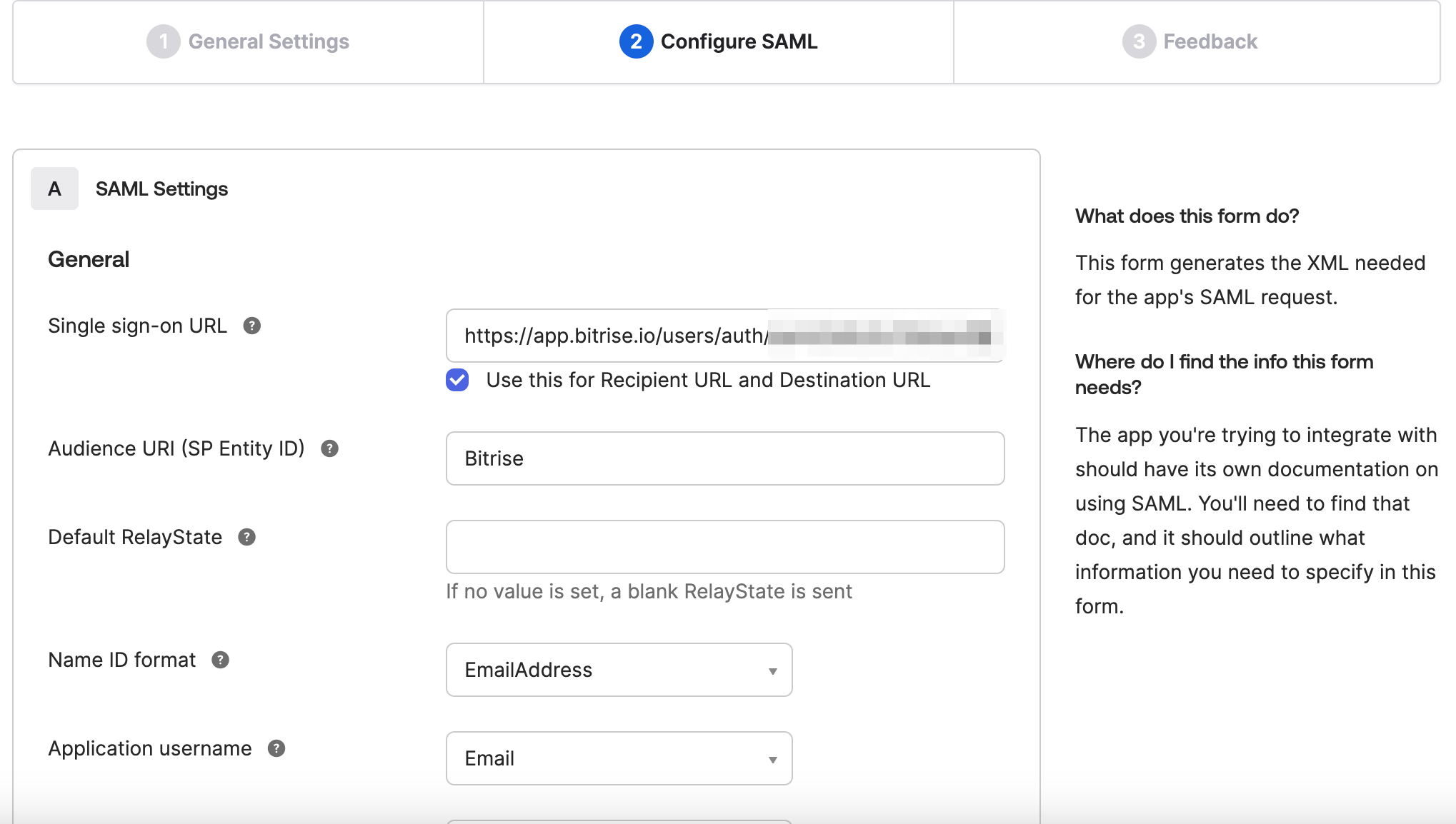

オクタに戻る SAML の構成 ページに移動し、手順 7. でコピーした URL を貼り付けます。 シングル サインオン URL 入力フィールド。

-

でBitriseと入力します オーディエンスURI(SPエンティティID)。

今すぐOkta証明書ファイルをダウンロードして、その内容を貼り付けるか、ファイル自体をにアップロードできます。 SAMLSSOプロバイダー証明書 Bitriseワークスペースのフィールド シングル・サインオン ページ。あなたが記入する必要があるので、後でそれを残す場合はさらに簡単です アサーションコンシューマサービスURL(ACS URL) とにかくBitriseで。これは、BitriseをOktaでSAMLアプリとして構成するときに取得します。叩かないで SSOを構成する に シングルサインオン Bitriseのページはまだです。

-

をセットする 名前IDの形式 に 電子メールアドレス。

-

クリック 次。

-

記入してください フィードバック セクション。打つ 終了。

-

の アプリケーションに行きます。 入社する タブをクリックし、 の隣に 設定。

-

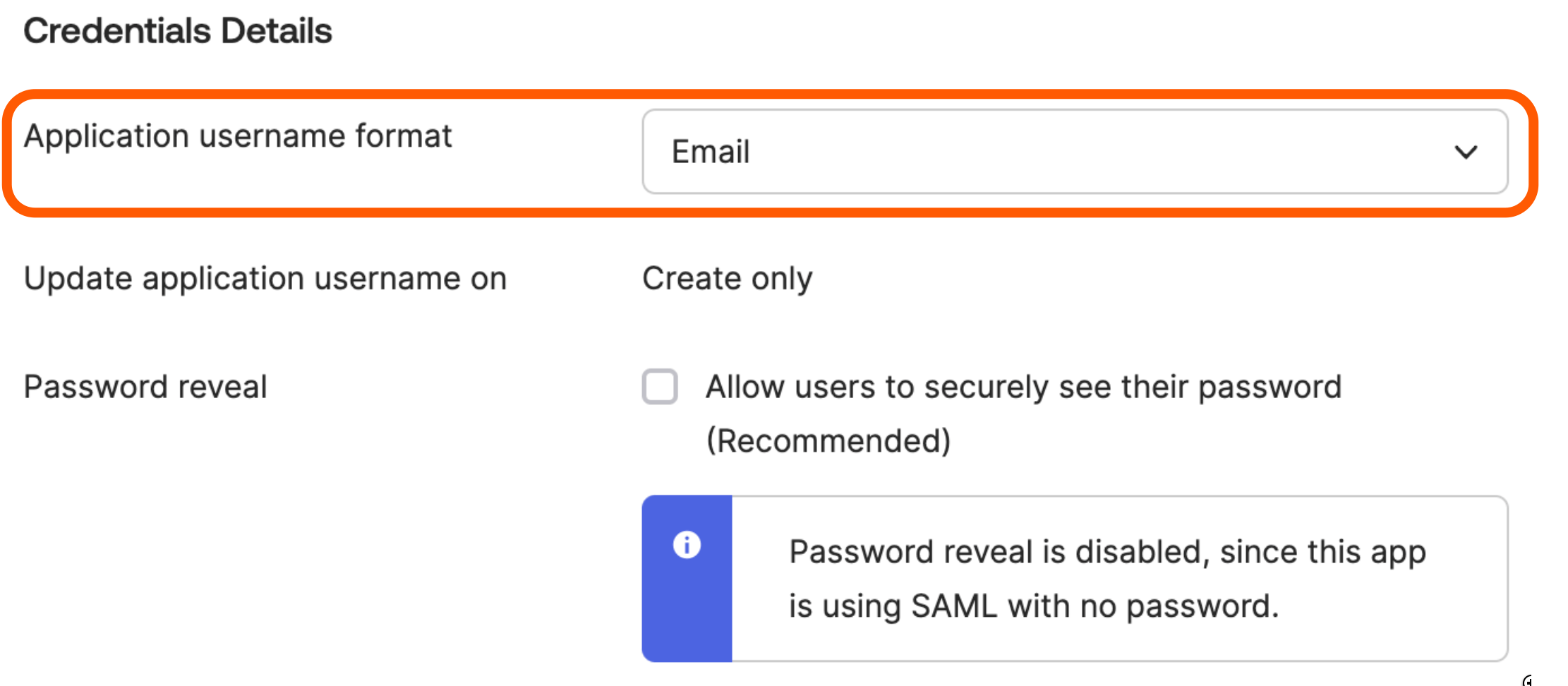

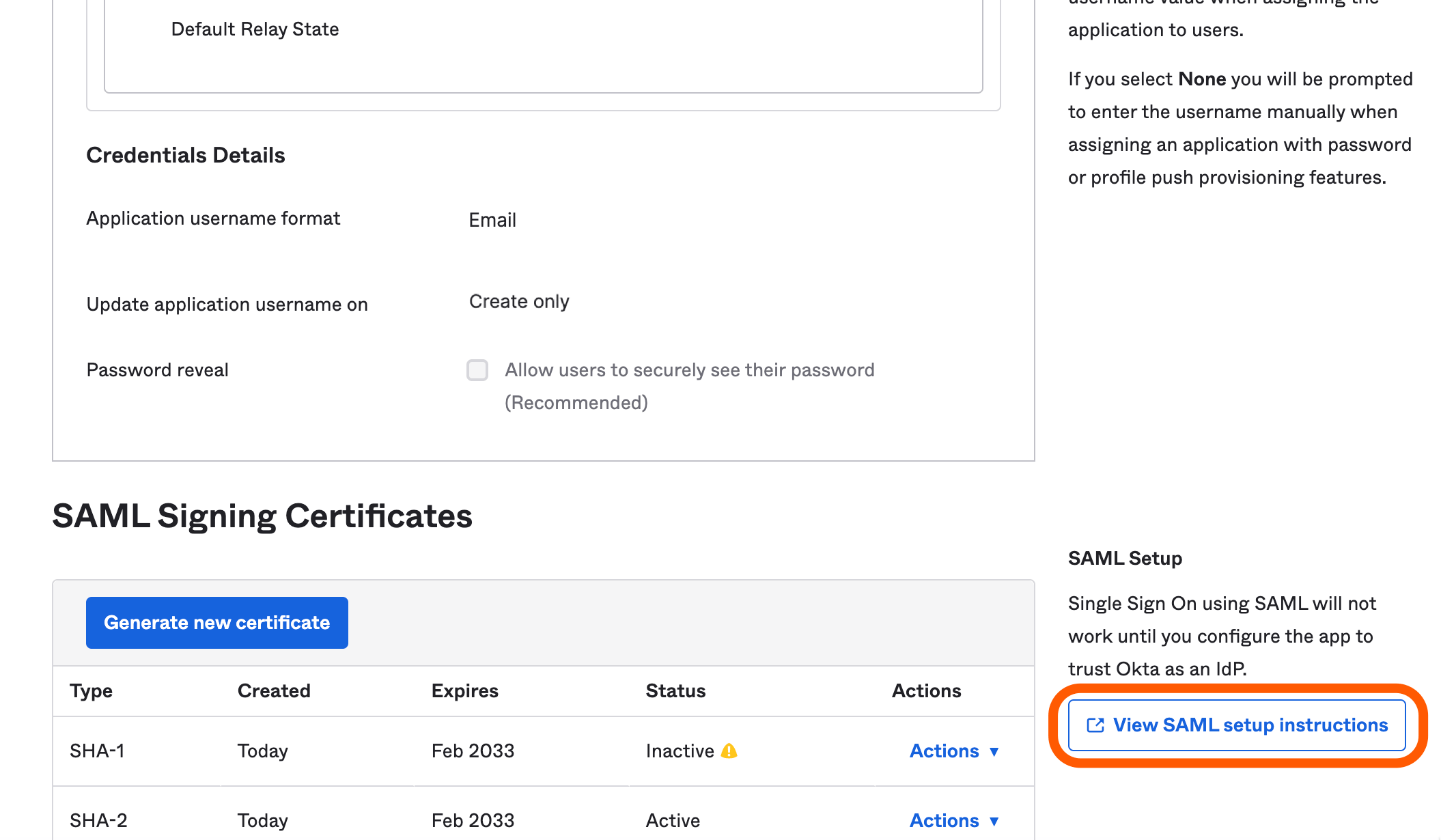

下にスクロールして、 資格情報の詳細 セクションを確認し、 アプリケーションのユーザー名の形式 に設定されています Eメール。

-

クリック 。

おめでとうございます! BitriseがアプリとしてOktaに正常に追加されました。

OktaのSAMLアプリとしてのBitriseの構成

-

クリック Bitrise アプリのタブ。

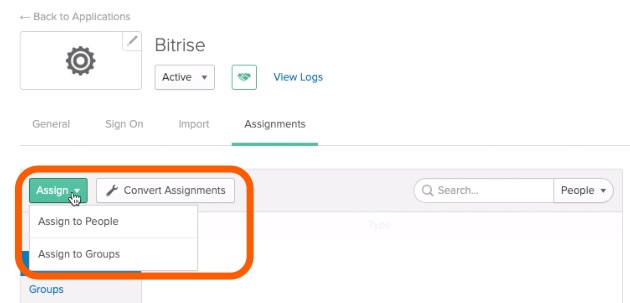

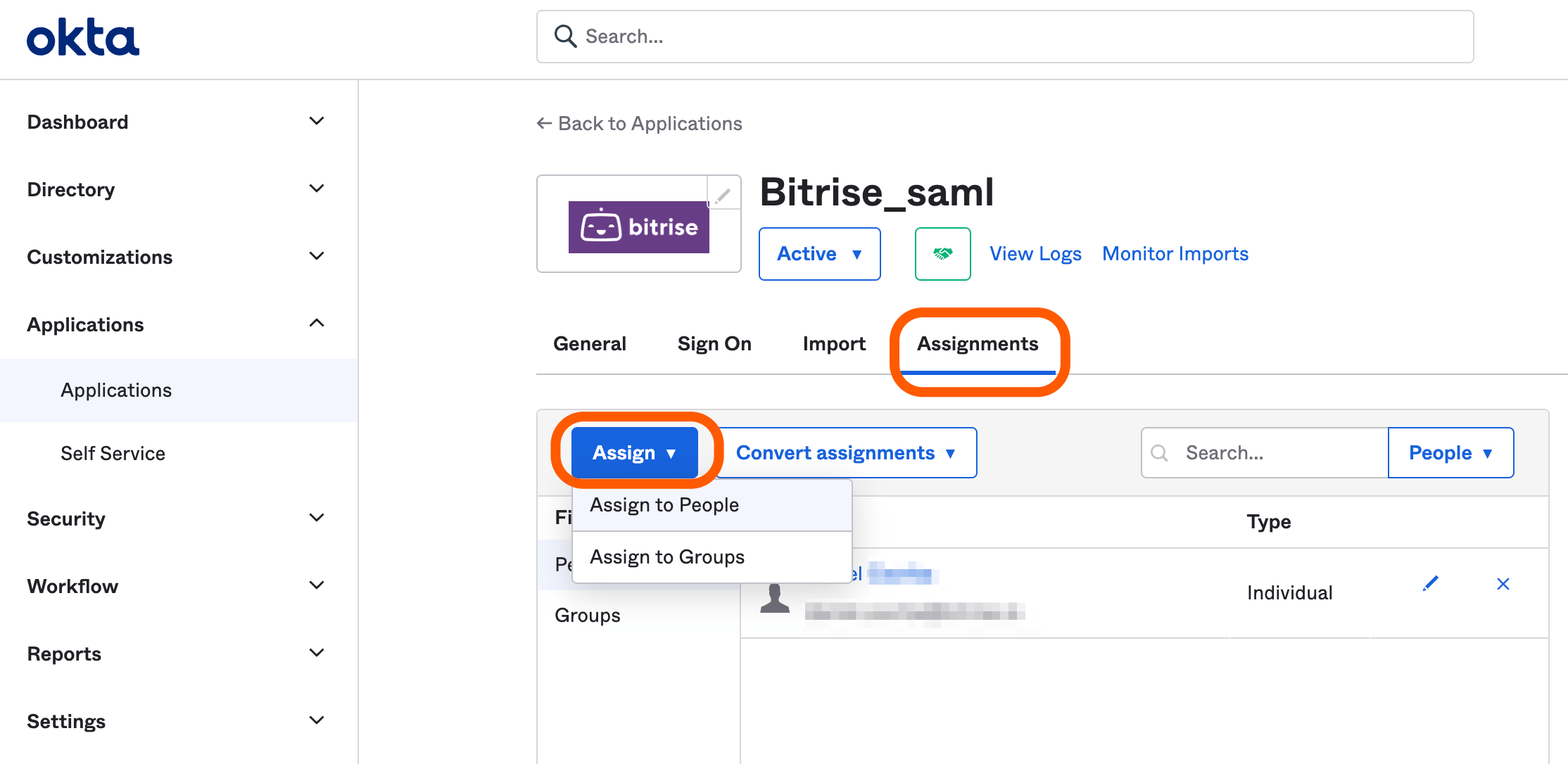

ここでは、Bitriseを個人/グループに割り当てることができます。 SAMLを介してBitriseワークスペースにアクセスするすべてのワークスペースメンバーにBitriseを割り当ててください。

-

クリック 入社する Bitrise アプリのタブ。 SAML セットアップがまだ完了していないことがわかります。下にスクロールしてクリック SAML セットアップ手順を見る.

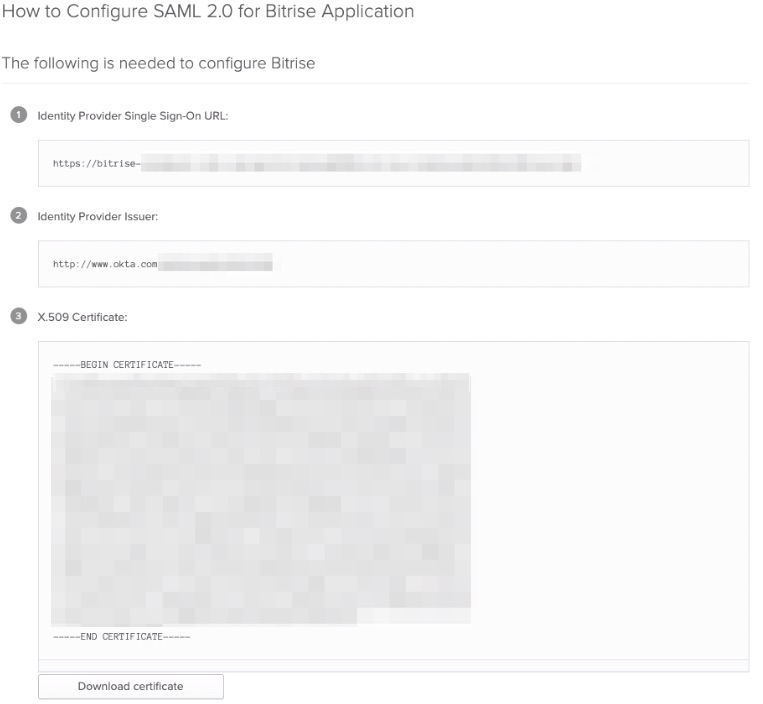

NS Bitriseアプリケーション用にSAML2.0を構成する方法 ページが表示されます。 BitriseとOkta間のSAML接続をセットアップするために必要なすべての情報を要約しています。

-

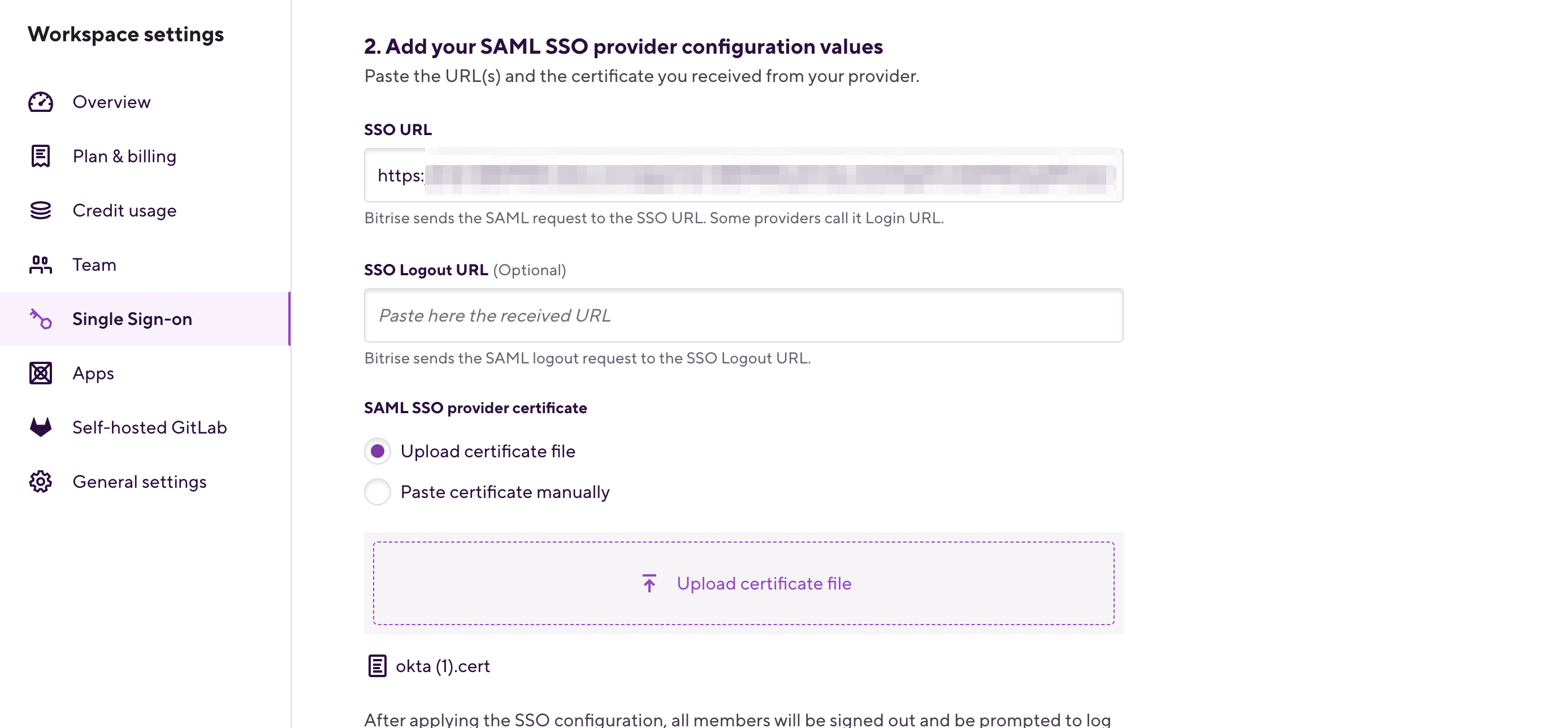

コピー ID プロバイダーのシングル サインオン URL Bitriseワークスペースに貼り付けます SSO URL 分野。

証明書のコンテンツを貼り付けていない場合、またはファイル自体をにアップロードしていない場合 SAMLSSOプロバイダー証明書 Bitrise Workspaceのフィールドはまだですが、このページに表示されているので、これを実行できます。

-

クリック SSOを構成する Bitriseワークスペースで。

それでおしまい!これからは、アクセスするたびに ページで、SAML SSO 設定を構成できます。

Okta での SCIM プロビジョニングの設定

Okta を使用して、Bitrise の SCIM プロビジョニングをセットアップできます。

ワークスペース グループの管理

SCIM は Bitrise ワークスペースのユーザー アクセスを管理する優れた方法ですが、SCIM プロビジョニングのセットアップが完了した後、Bitrise でグループの初期設定を行う必要があります。グループの構成の詳細については、以下をご覧ください。 アプリチームへのワークスペースグループの追加.

Bitrise Workspace アカウントと Okta を行き来するので、両方のページが利用可能であることを確認してください。実際には、これはワークスペースの所有者が Bitrise にログインし、Okta 管理者が Okta にログインする必要があることを意味します。

-

ビットライズでは、 ドメイン制御を構成し、SCIM 資格情報を生成する。以下が必要です:

-

検証済みのドメイン。

-

SCIM ベース URL と SCIM 認証トークン。

後のプロセスで必要になるため、これらの両方を必ず保存してください。

-

-

Okta にログインし、 .

-

左側のメニューから、 下 セクション。

-

Bitrise アプリを選択します。

-

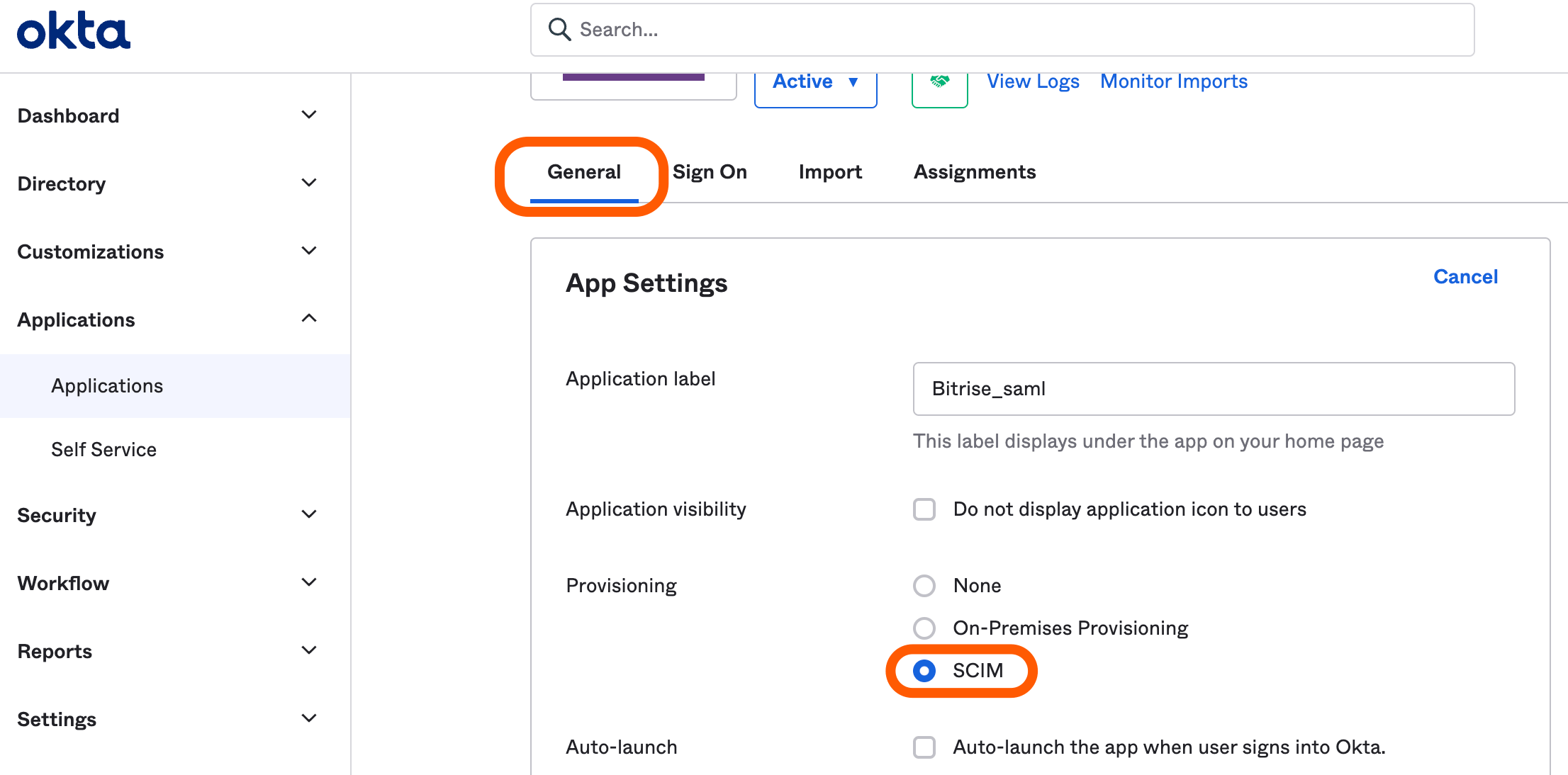

クリック Bitrise アプリのタブ。

-

クリック のそばに セクションを選択し、 SCIM の横にあるラジオボタンを使用したオプション プロビジョニング.

-

クリック .

という新しいタブ プロビジョニング 現れる。

-

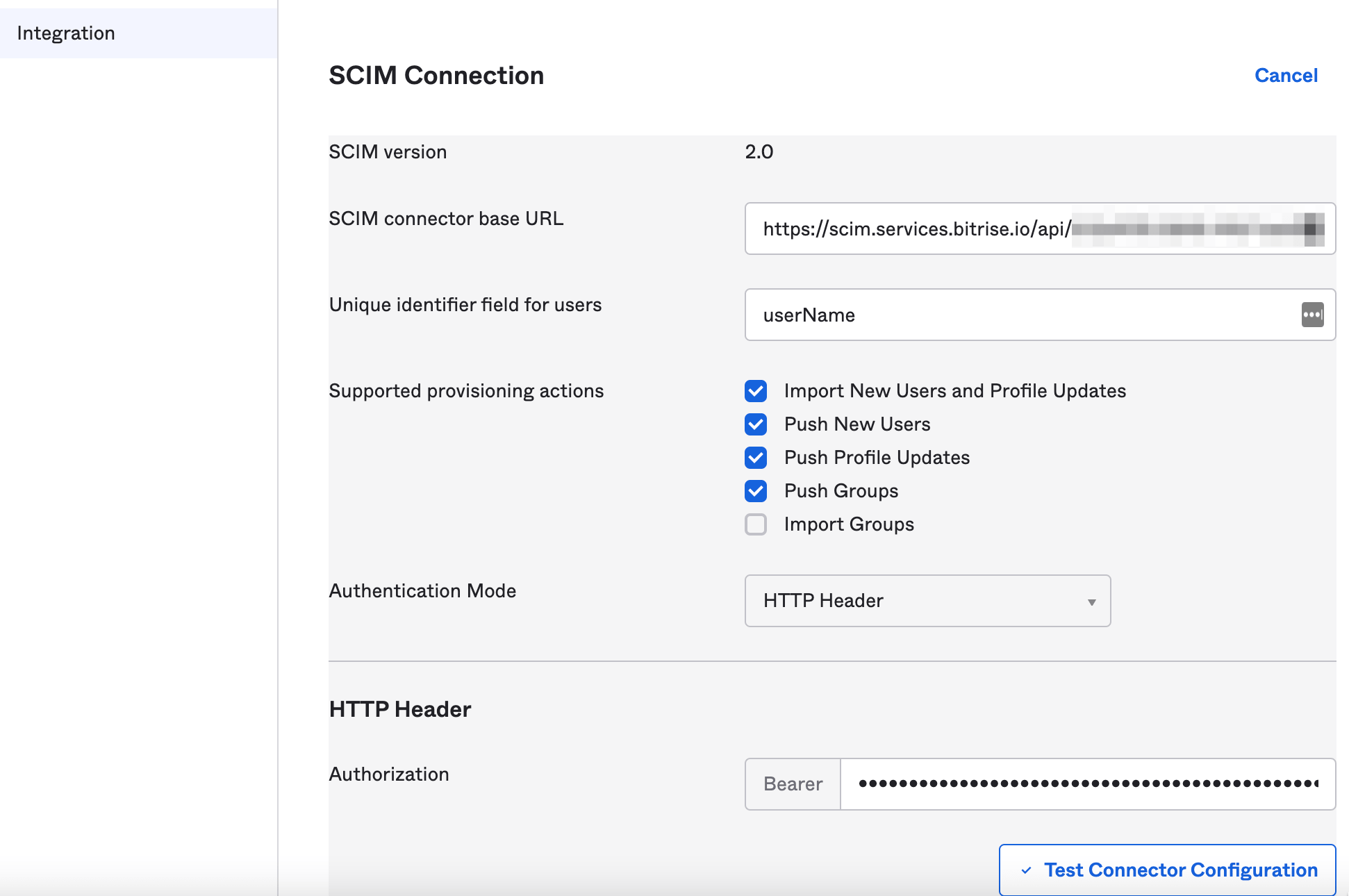

Okta に戻り、 プロビジョニング タブをクリックし、 .

-

Bitrise からコピーした SCIM ベース URL を SCIM コネクタのベース URL 分野。

-

追加 ユーザー名 の中に ユーザーの一意の識別子フィールド 分野。

-

の横にあるチェックボックスを使用して、有効にするプロビジョニング アクションを選択します。 サポートされているプロビジョニング アクション.

プッシュグループは必須です

プッシュ グループを有効にする必要があることに注意してください。これは、Bitrise ではワークスペース メンバーシップがグループ経由で機能し、Okta/SCIM がプッシュ グループ経由でワークスペース グループを制御できるためです。

-

選択する から 認可モード ドロップダウンメニュー。

-

SCIM 認証トークンをコピーして、 認可 分野。

-

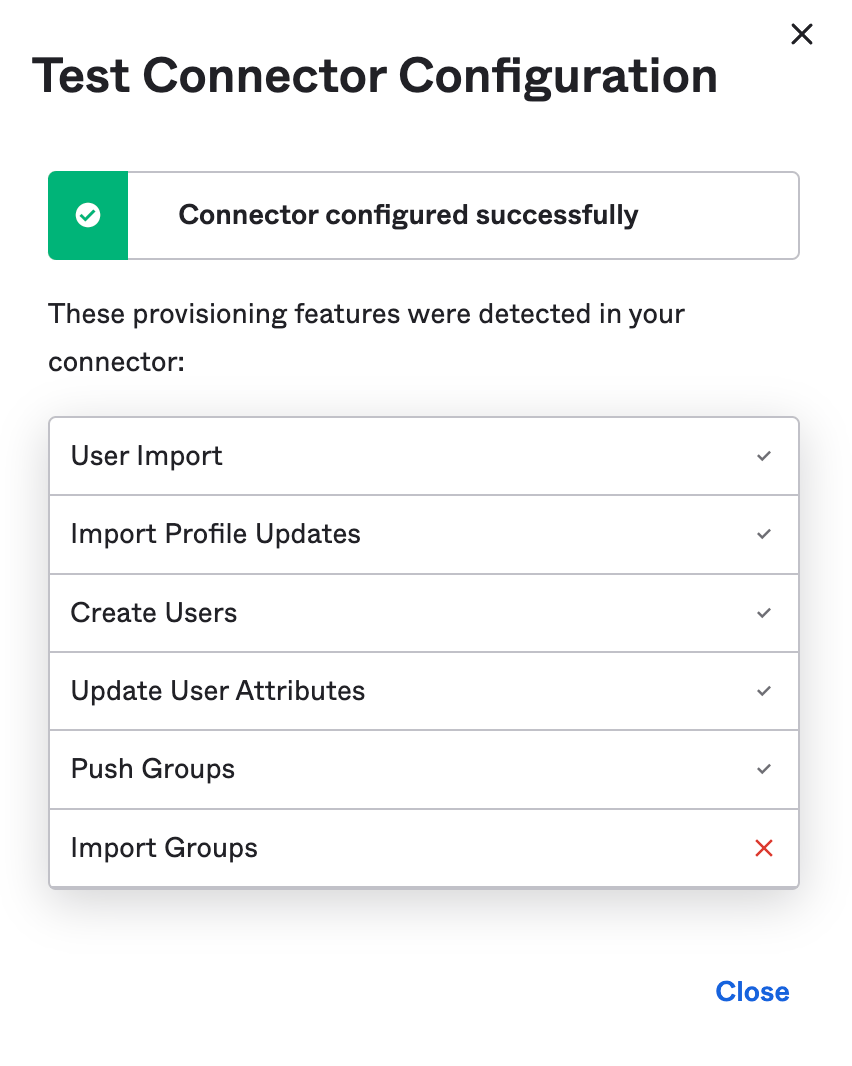

クリック すべてが正しく機能しているかどうかをテストします。

-

それを閉めて コネクタ構成のテスト ウィンドウをクリックして .

-

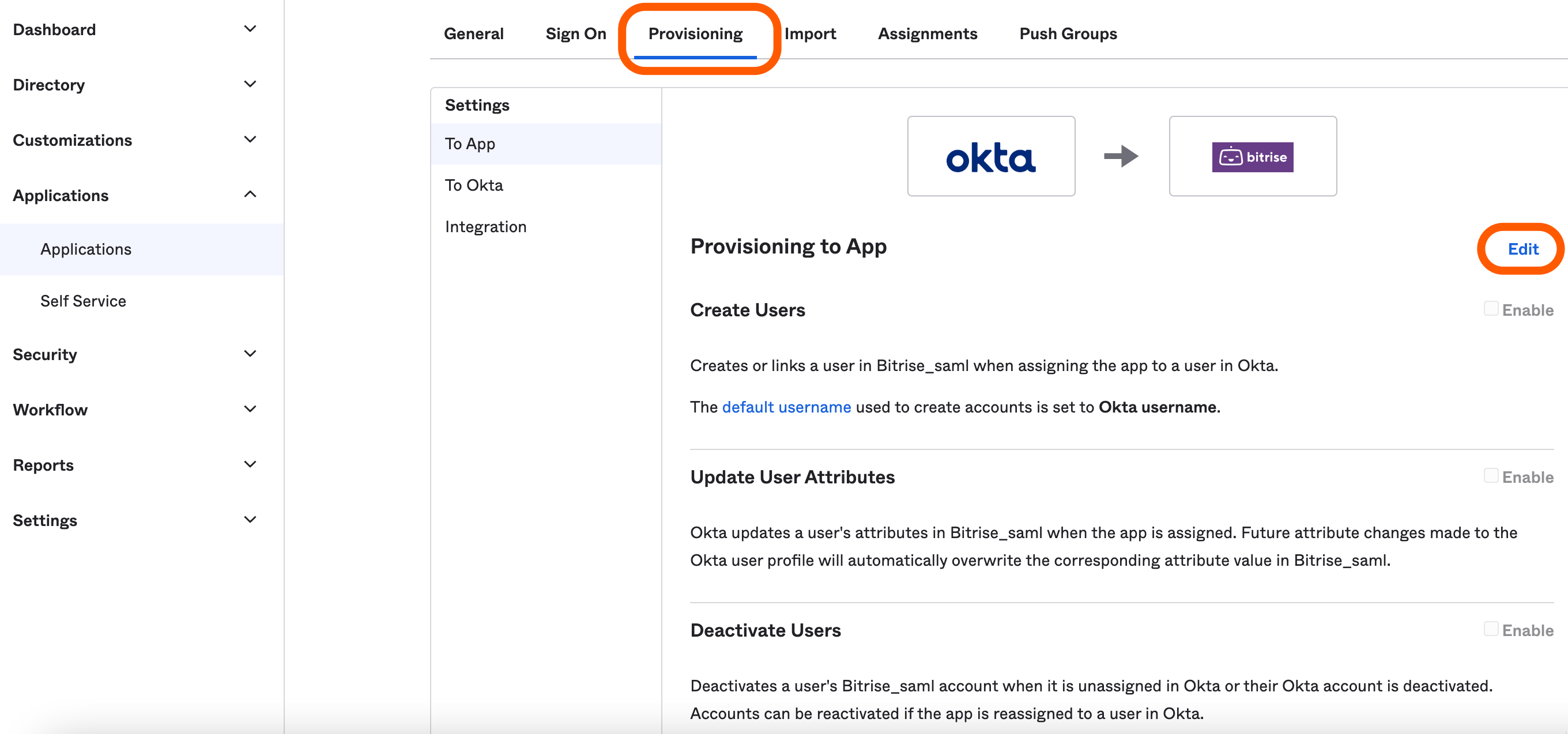

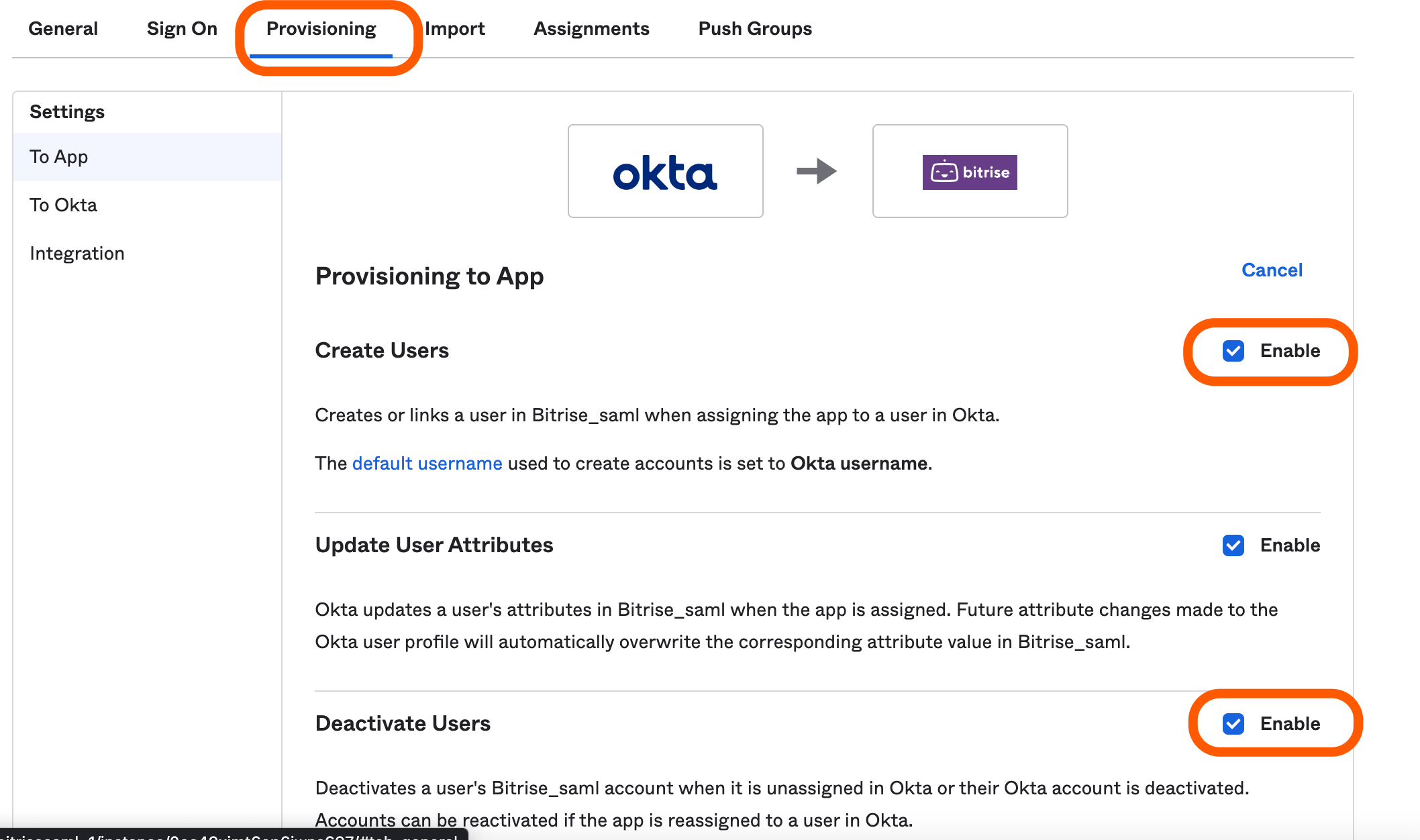

クリック Bitrise アプリのタブをクリックし、 のそばに アプリへのプロビジョニング セクション。

-

有効にするプロビジョニング オプションを選択し、 .

パスワードを同期

を維持することをお勧めします。 同期パスワード 設定無効。

それでおしまい! Okta で SCIM プロビジョニングを使用して、ユーザーの Bitrise へのアクセスを管理できるようになりました。

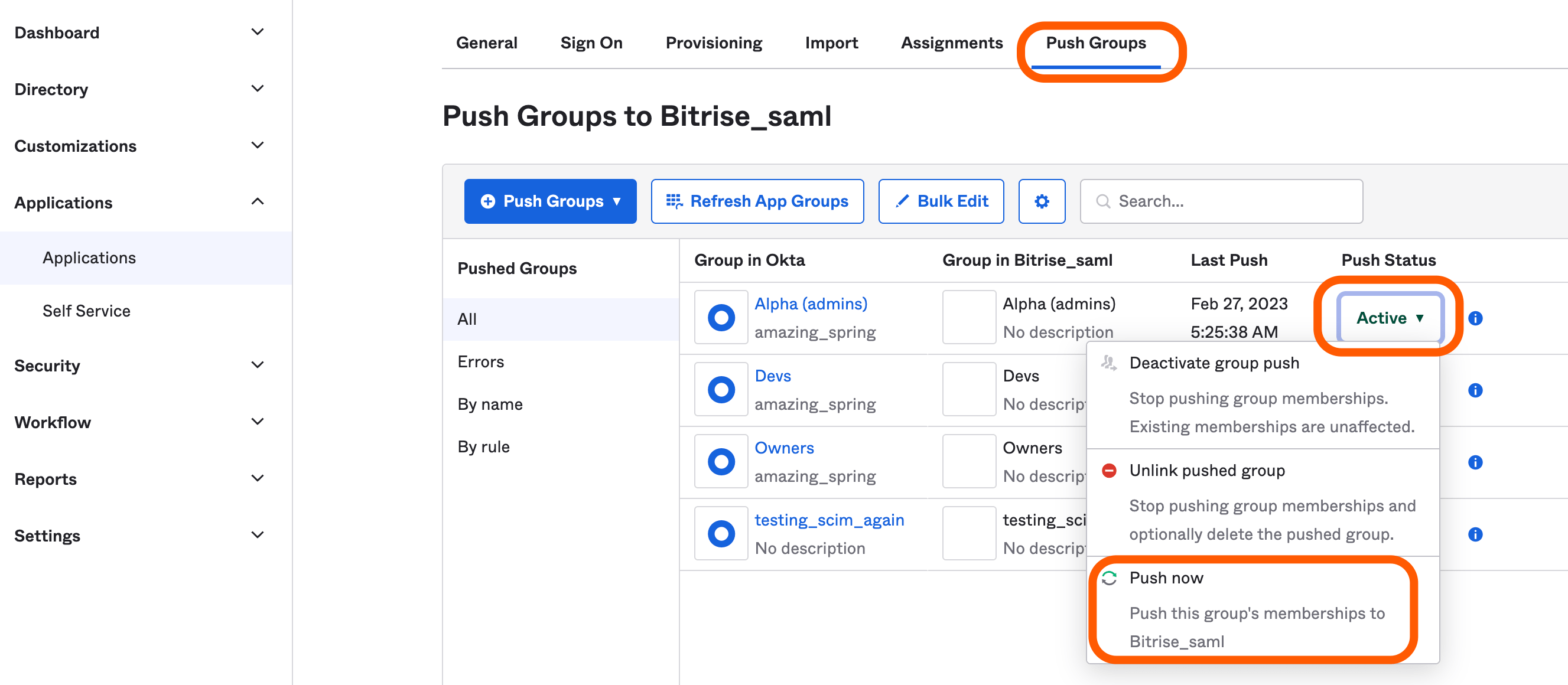

SCIM を使用して Okta グループを Bitrise にプッシュする

SCIM プロビジョニングを使用して、Okta から Bitrise にグループをプッシュできます。グループをプッシュすると、Okta グループが既存の Bitrise グループにリンクされるか、Bitrise ワークスペースに新しいグループが作成されます。

いずれにせよ、グループをプッシュすることで、Okta グループと Bitrise グループ間の同期をセットアップします。

-

Okta にログインし、 .

-

左側のメニューから、 下 セクション。

-

Bitrise アプリを選択します。

-

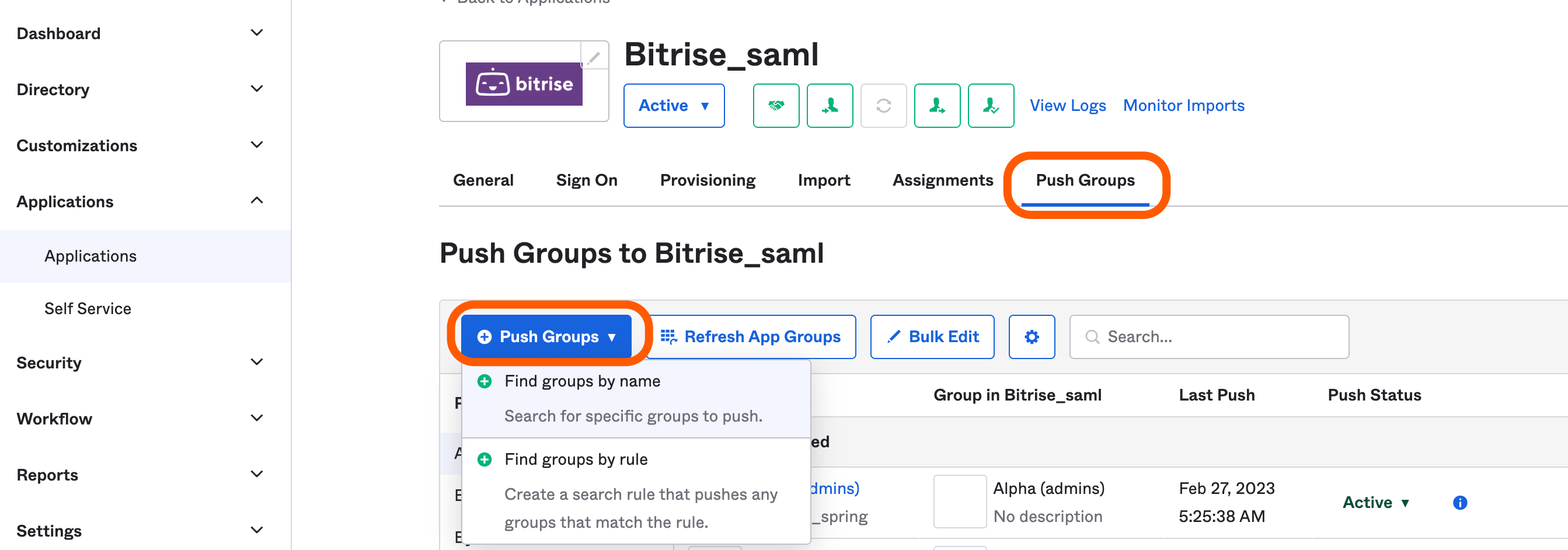

クリック タブ。

-

クリック をクリックしてフィルタリング方法を選択します。

-

プッシュするグループを見つけます。

-

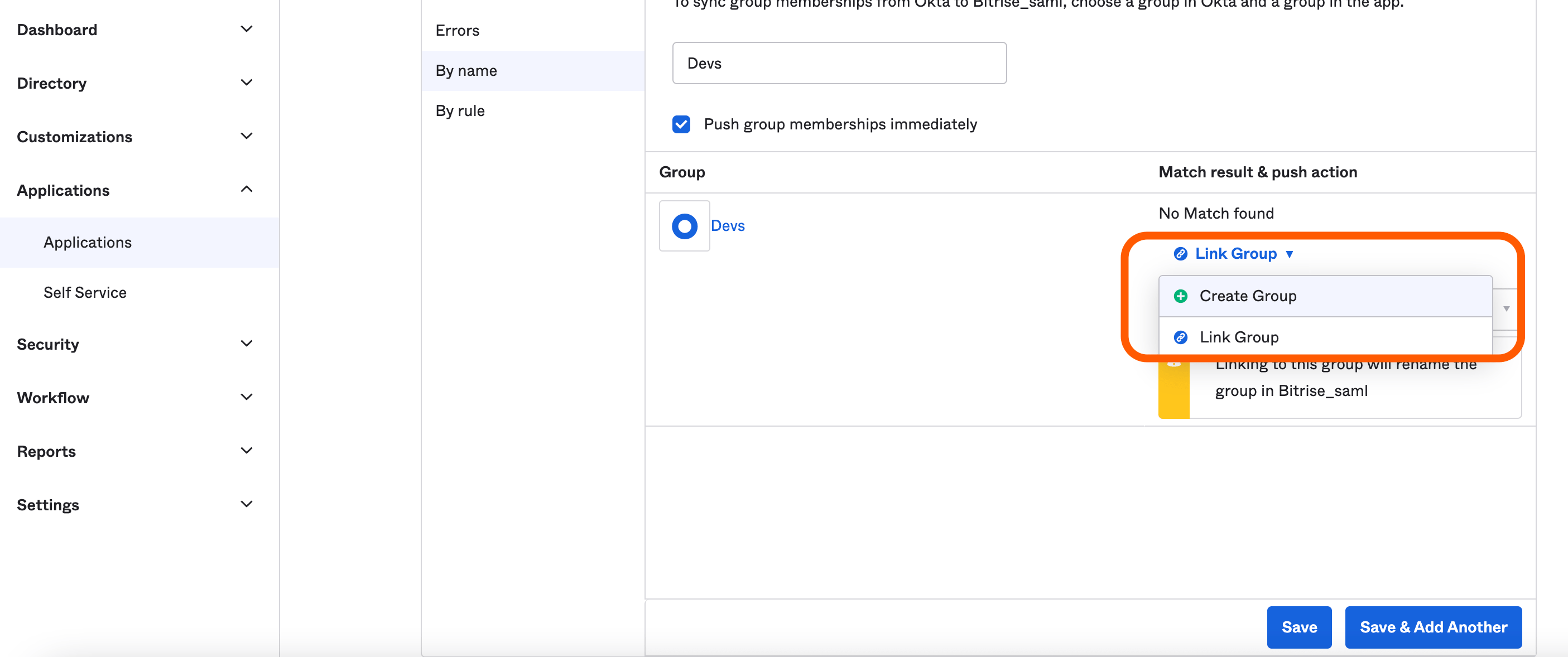

Bitrise ワークスペースに新しいグループを作成する新しいグループを作成するか、Okta グループを既存の Bitrise グループにリンクする必要があります。

の下のドロップダウン メニューを使用して、これらの方法から選択できます。 試合結果&プッシュアクション.

グループのリンク

Okta グループを既存の Bitrise グループにリンクする場合は、次の点に注意してください。

-

Okta と Bitrise のグループ名が異なる場合、Bitrise グループの名前は Okta グループの名前と一致するように自動的に変更されます。

-

既存の Bitrise グループに接続されたグループを手動でプッシュする場合、Bitrise にのみ追加され、Okta グループには含まれていないメンバーがグループに含まれていた場合、Okta が信頼できる唯一の情報源になるため、それらのメンバーは削除されます。

-

-

クリック .

とき プッシュ ステータス に変更 アクティブ、Okta と Bitrise 間の同期の準備が整いました。 Bitrise ワークスペースでも数秒でグループが更新されます。

Okta と Bitrise 間のグループとユーザーの同期

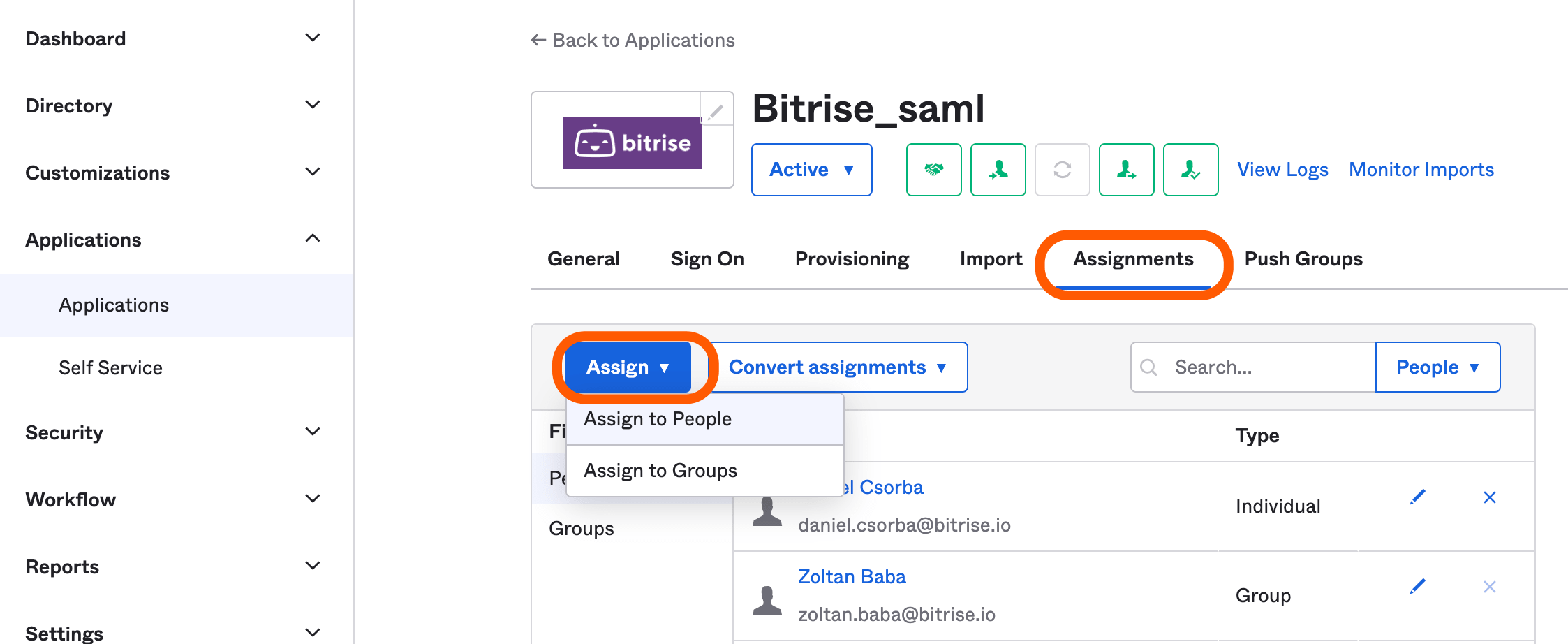

後 Okta グループを Bitrise にプッシュする、Okta と Bitrise の間でグループとユーザーを同期できます。これを行うには、Okta でアプリ統合の割り当てを管理する必要があります。

-

Okta にログインし、.

-

左側のメニューから、下セクション。

-

Bitrise アプリを選択します。

-

ことを確認してください ユーザーの作成 と ユーザーの無効化 オプションは タブ。

ユーザーのプロビジョニング解除

SCIM でユーザーのプロビジョニングを解除すると、ユーザーは Bitrise から自動的にログオフされ、PAT は無効になります。

-

に行く タブ。

-

クリック そして選ぶ 個々のユーザーを同期するか、 グループを同期します。

-

同期するユーザーまたはグループを選択して、 .

ドメインの確認

検証済みのドメインを持たない新しいユーザーは、ワークスペースに参加するための招待メールを受け取ります。

会社のドメインを確認しない限り、既存のユーザーにも確認メールが送信されます。これを行うには、Bitrise サポートにお問い合わせください。

-

グループとユーザーを同期したら、 タブをクリックして、同期が完了したかどうかを確認します。

のドロップダウン メニューをクリックして、更新を手動でプッシュすることもできます。 プッシュ ステータス 列と選択 .

「今すぐプッシュ」はBitriseグループを上書きします

Okta グループに含まれていないユーザーは、リンクされた Bitrise グループから自動的に削除されます。